O recente hack de US$ 1,5 bilhão da Bybit transformou o Grupo Lazarus da Coreia do Norte em um dos 15 maiores detentores de Ethereum do mundo. A violação causou impacto no espaço cripto, alertando usuários que anteriormente pensavam que o Ethereum estava entre as redes mais seguras e descentralizadas.

Em uma conversa com o BeInCrypto, representantes da Holonym, Cartesi e Komodo Platform discutiram as implicações dessa violação, medidas para evitar situações semelhantes no futuro e como a confiança pública no Ethereum pode ser restaurada.

Um tipo diferente de violação

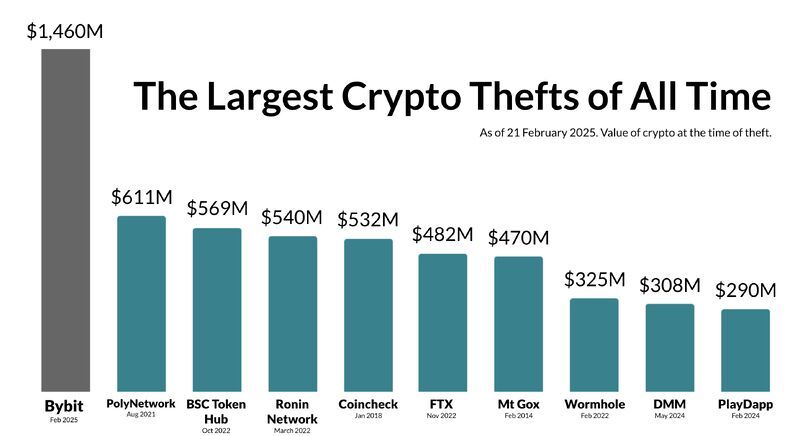

O hack da Bybit abalou a comunidade cripto não apenas pela quantidade de fundos roubados, mas também pela natureza da violação.

Enquanto outras violações de exchanges de cripto, como o episódio da Mt. Gox em 2014 ou o hack da Coincheck em 2018, envolveram chaves privadas ou compromissos diretos de carteiras de exchanges, a situação da Bybit foi diferente.

SponsoredEm vez de roubar chaves privadas, os hackers manipularam o processo de assinatura de transações, indicando que foi um ataque em nível de infraestrutura. O processo de assinatura de transações foi alvo, em vez do armazenamento de ativos em si.

A análise forense do hack da Bybit rastreou a violação até a Safe Wallet, uma infraestrutura de carteira multi-assinatura fornecida por terceiros. A Safe Wallet usa contratos inteligentes e arquivos JavaScript armazenados na nuvem no AWS S3 para processar e proteger transações.

Os hackers conseguiram modificar secretamente transações injetando JavaScript malicioso no armazenamento AWS S3 da Safe Wallet. Portanto, embora o sistema da Bybit não tenha sido hackeado diretamente, os hackers alteraram o destino das transferências que a Bybit havia aprovado.

Esse detalhe expôs uma falha de segurança séria. Integrações de terceiros se tornam pontos fracos, mesmo que uma exchange proteja seus sistemas.

Lazarus Group entre os principais detentores de Ethereum

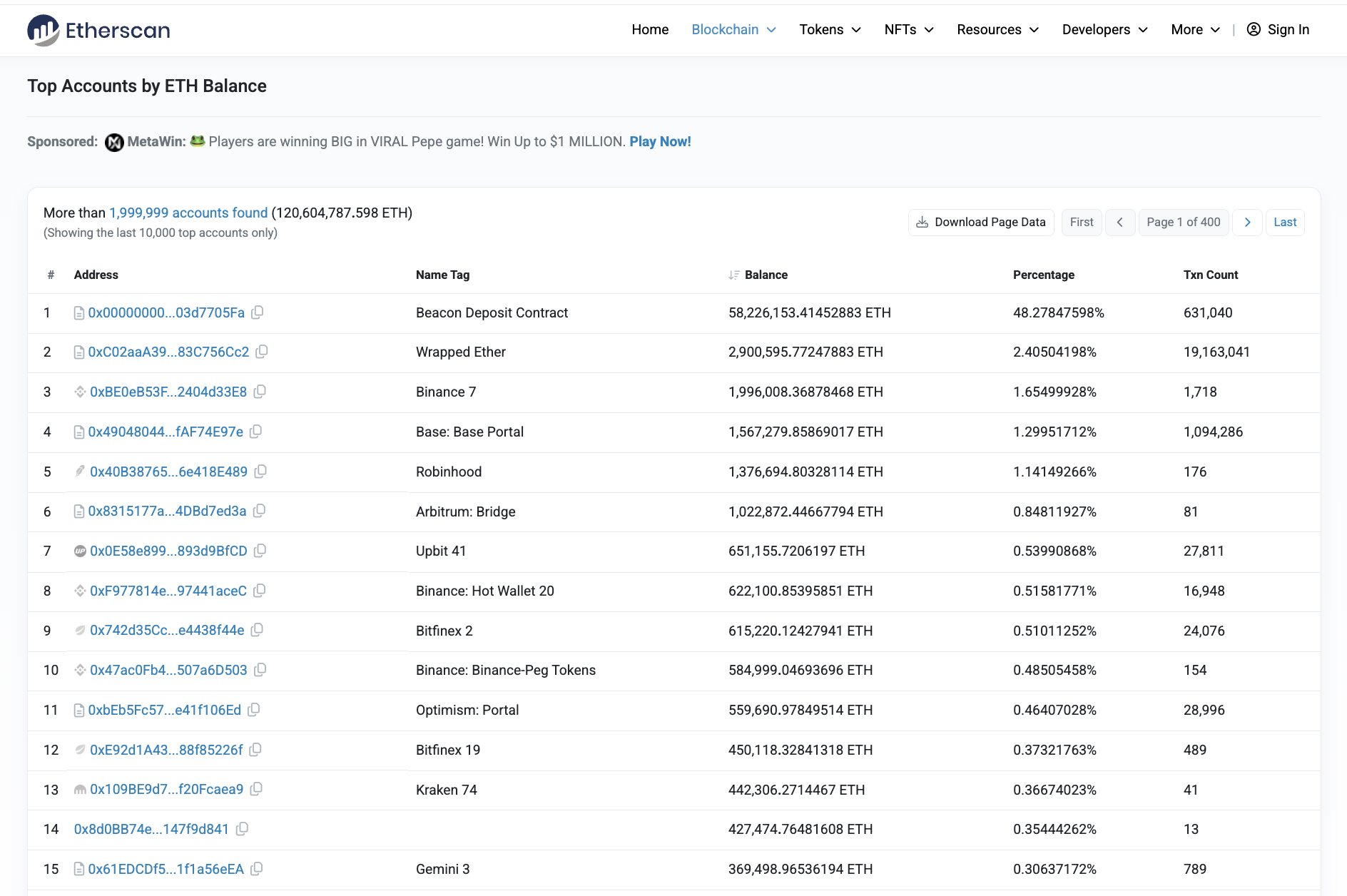

Após o monumental hack, a Coreia do Norte está entre os 15 maiores detentores de Ethereum.

De acordo com dados on-chain, a Gemini, que anteriormente ocupava a 15ª posição, possui 369.498 ETH em sua carteira de Ethereum. Desde que os hackers da Bybit roubaram mais de 401.000 ETH, eles agora superaram a Gemini em posse.

O fato de que um grupo infame como o Lazarus, responsável por vários hacks de alto perfil no setor cripto, agora possui uma quantidade tão importante de Ether levanta várias questões de confiança. Enquanto a especulação inicial apontava para uma fraqueza na natureza descentralizada do Ethereum, Nanak Nihal Khalsa, cofundador da Holonym, descarta essa alegação.

Dado que a governança e os mecanismos de consenso do Ethereum dependem de validadores em vez de detentores de tokens, o Grupo Lazarus possuir uma quantidade tão substancial de ETH não compromete a descentralização geral da rede.

“… Lazarus ainda possui menos de 1% do ETH em circulação, então não vejo isso como altamente relevante além de simples ótica. Embora seja muito ETH, eles ainda possuem menos de 1%. Não estou preocupado de forma alguma”, disse Khalsa ao BeInCrypto.

Kadan Stadelmann, Diretor de Tecnologia da Komodo Platform, concordou, enfatizando que o design da infraestrutura do Ethereum é a fonte de sua fraqueza.

“Isso prova uma vulnerabilidade na arquitetura do Ethereum: atores ilícitos poderiam expandir suas posses ainda mais ao mirar em exchanges ou protocolos DeFi, e assim exercer influência sobre a dinâmica do mercado e possivelmente mudar decisões de governança nos processos off-chain do Ethereum ao votar em propostas de melhoria. Embora a descentralização técnica do Ethereum não tenha sido comprometida, o Grupo Lazarus erodiu a confiança no Ethereum”, disse Stadelmann ao BeInCrypto.

No entanto, enquanto os detentores de tokens não podem influenciar os mecanismos de consenso do Ethereum, eles podem manipular mercados.

Sponsored SponsoredImpactos potenciais e manipulações de mercado

Embora os hackers da Bybit tenham já terminado de lavar o ETH roubado, Stadelmann delineou uma série de possíveis cenários que o Grupo Lazarus poderia ter realizado com a enorme riqueza que acumularam originalmente. Uma opção é o staking.

“A segurança do Proof-of-Stake do Ethereum depende de validadores honestos e da resiliência de carteiras, exchanges e dApps. Embora o saque do Grupo Lazarus não ameace o mecanismo de consenso da blockchain, já que suas posses não são conhecidas por estarem em staking, certamente levanta o espectro de que isso poderia ser alcançado. É improvável que façam isso, pois os fundos que roubaram foram rastreados,” ele explicou.

De forma igualmente improvável, os hackers da Bybit poderiam causar uma queda significativa no mercado vendendo suas posses de uma só vez.

“Suas posses lhes dão a oportunidade de manipular mercados, como se despejassem suas posses. Isso seria difícil de fazer, já que seus ETH estão sinalizados. Se tentarem trocar os ETH vendendo, seus ativos poderiam ser congelados,” acrescentou Stadelmann.

O que mais preocupa Stadelmann em relação ao futuro é o impacto que os hacks podem ter nos protocolos de Layer 2 do Ethereum.

“Lazarus e seus parceiros poderiam tentar atacar protocolos de Layer 2 como Arbitrum e Optimism. Um ataque de censura no layer 2 poderia minar dApps e fazer o ecossistema se mover em direção a sequenciadores de transações centralizados. Isso destacaria a fraqueza do Ethereum,” ele disse.

Embora a rede do Ethereum não tenha sido comprometida, os ataques à Safe Wallet destacaram as vulnerabilidades na segurança do ecossistema maior.

“A violação certamente aumentou as tensões no ecossistema e criou uma distribuição desigual de tokens. A questão permanece: Lazarus ou outros grupos de hackers associados a atores estatais tentarão explorar o ecossistema do Ethereum, particularmente no layer 2?” concluiu Stadelmann.

Também levantou questões sobre a necessidade de melhores padrões de segurança.

Verificação sobre confiança

Khalsa argumentou que o hack da Bybit, embora não seja uma ameaça à segurança central do Ethereum, destacou a necessidade de melhores padrões de segurança entre os usuários.

Sponsored“Dizer que o hack é um problema do Ethereum é como dizer que a morte por acidente de carro é um problema do carro quando o motorista não usou cinto de segurança. O carro poderia ter mais medidas de segurança? Sim, e deveria. Mas assim como o cinto de segurança tem pouco a ver com o carro, o hack teve pouco a ver com o Ethereum. É um protocolo e funcionou exatamente como pretendido. O problema é a falta de conveniência e conhecimento para custodiar digitalmente os ativos com segurança,” ele disse.

Especificamente, o incidente expôs vulnerabilidades dentro de carteiras multi-assinatura, demonstrando que a dependência de integrações de terceiros pode introduzir riscos significativos, mesmo com segurança interna robusta. Em última análise, mesmo as medidas de segurança de carteira mais sofisticadas tornam-se ineficazes se o processo de assinatura puder ser comprometido.

Khalsa enfatizou que existem medidas de segurança comprovadas para auto-custódia, enquanto carteiras multi-assinatura não estão entre elas. Ele acrescentou que as agências governamentais deveriam há muito tempo ter defendido padrões e práticas de segurança superiores.

“A repercussão que todos podemos esperar é levar a sério a interrupção do roubo de mais fundos pela Coreia do Norte. Embora não seja papel do governo mudar como a auto-custódia é realizada, é absolutamente papel do governo incentivar melhores ‘práticas recomendadas’ da indústria. Este ataque foi devido ao mito de que multisigs de carteiras de hardware são seguras. Infelizmente, foi necessário este ataque para que fosse reconhecido, mas melhores padrões estabelecidos por agências governamentais poderiam incentivar práticas mais seguras sem a necessidade de compromissos de 1,5 bilhão de dólares para despertar a indústria,” ele afirmou.

O incidente também expôs a necessidade de verificar transações em vez de confiar em aplicativos de terceiros.

Uma solução para vulnerabilidades de front-end

Ao injetar JavaScript malicioso em servidores vulneráveis da Safe Wallet na nuvem, o Grupo Lazarus lançou um ataque sofisticado, permitindo que eles imitassem a interface e enganassem os usuários.

De acordo com Erick de Moura, cofundador da Cartesi, essa exploração destaca uma vulnerabilidade crítica. O problema reside na dependência de pipelines de construção e implantação centralizados dentro de um sistema destinado à descentralização.

“O incidente SAFE serve como um lembrete claro de que o Web3 é tão seguro quanto seu elo mais fraco. Se os usuários não puderem verificar que a interface com a qual interagem é genuína, a descentralização se torna sem sentido,” ele disse.

De Moura também acrescentou que um equívoco comum na segurança do Web3 é que as violações de contratos inteligentes estão entre as formas mais eficazes de hackear exchanges. No entanto, ele considera que a estratégia do Grupo Lazarus na Bybit prova o contrário. Injetar código malicioso na interface do front-end ou em outros componentes fora da cadeia é muito mais simples.

Sponsored Sponsored“Os hackers não precisaram violar contratos inteligentes ou manipular diretamente os sistemas da ByBit. Em vez disso, injetaram código malicioso na interface do front-end, enganando os usuários a pensar que estavam interagindo com uma plataforma confiável,” ele explicou.

Apesar dessas vulnerabilidades, uma transição de segurança baseada em confiança para segurança verificável é possível.

O caso para builds reprodutíveis

De Moura vê o hack da Bybit como um alerta para a comunidade Web3. Enquanto exchanges e desenvolvedores reavaliam sua segurança, ele argumenta que builds verificáveis e reprodutíveis são essenciais para prevenir futuros ataques.

“Na verdade, um build reprodutível garante que, quando o código-fonte é compilado, ele sempre produza o mesmo resultado binário. Isso garante que o software com o qual os usuários interagem não foi alterado por terceiros em algum lugar no pipeline de implantação”, disse ele.

A tecnologia blockchain é vital para garantir que esse processo ocorra.

“Imagine um sistema onde cada build de software gera binários e recursos de forma verificável, com suas impressões digitais (ou checksums) armazenadas na blockchain. Em vez de executar esses builds em servidores na nuvem ou computadores suscetíveis a falhas de segurança, eles podem ser executados em co-processadores blockchain dedicados ou oráculos computacionais descentralizados”, De Moura disse ao BeInCrypto.

Os usuários podem comparar o checksum dos recursos de front-end que estão carregando com os dados na blockchain por meio de um plugin ou recurso do navegador. Uma correspondência bem-sucedida indica uma interface de build autêntica, enquanto uma discrepância sinaliza um possível comprometimento.

“Se uma abordagem de builds reprodutíveis verificáveis tivesse sido aplicada ao SAFE, o exploit poderia ter sido evitado. O front-end malicioso teria falhado na verificação contra o registro na blockchain, expondo imediatamente o ataque”, concluiu De Moura.

Essa abordagem apresenta uma alternativa útil para não depender de usuários com diferentes níveis de conhecimento sobre auto-custódia.

Abordando lacunas no conhecimento do usuário

À medida que os ataques se tornam mais sofisticados, a falta de conhecimento dos usuários sobre como custodiar ativos digitais de forma segura apresenta uma vulnerabilidade significativa.

O hack da Bybit frustrou usuários que inicialmente pensaram que a dependência de integrações de terceiros seria suficiente para proteger seus ativos. Isso também afetou a percepção mais ampla sobre a segurança das criptomoedas.

“Isso mostra que a cripto ainda está no Velho Oeste e em sua fase de crescimento em termos de segurança. Acho que em alguns anos teremos uma segurança superior, mas em seu estado atual, o medo do público é bem justificado”, disse Khalsa.

Em última análise, adotar diferentes abordagens será essencial para a comunidade Web3 construir um ecossistema mais seguro e resiliente. Um bom ponto de partida é exigir melhores práticas da indústria e avaliar a integração de builds verificáveis e reprodutíveis.