A exchange Bitget, em parceria com as empresas de segurança blockchain SlowMist e Elliptic, revelou a assustadora anatomia dos golpes cripto mais avançados dos últimos tempos.

O estudo surge em meio ao aumento de incidentes de segurança, que vão desde ataques de alto perfil até o envolvimento governamental em ataques de lavagem de cripto.

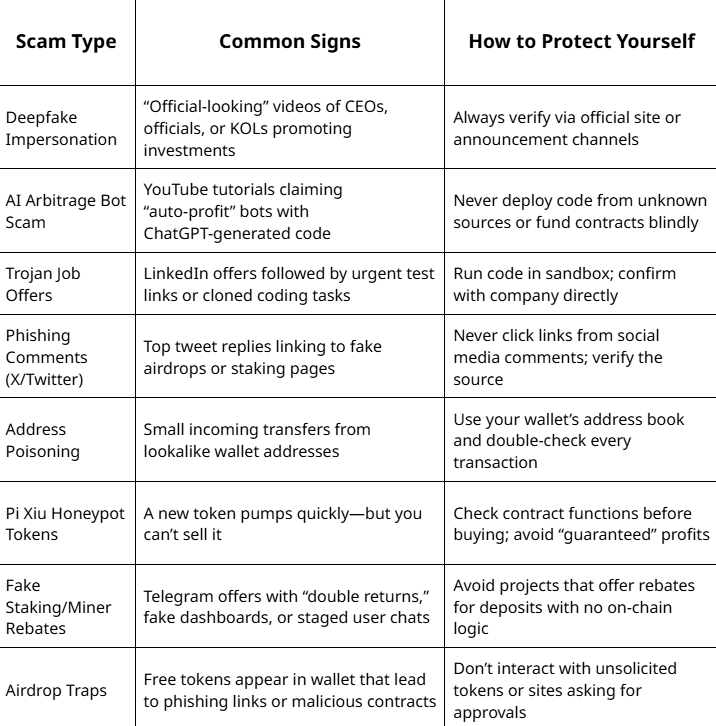

Deepfakes de IA e engenharia social

O relatório da Bitget cita deepfakes de IA, psicologia manipulada e engenharia social. Ele expõe como os hackers usam vídeos sintéticos, identidades virtuais e reuniões cripto falsas para enganar usuários e desmantelar a confiança no ecossistema Web3.

SponsoredUm dos dados que chamam atenção no relatório é que, em 2025, os golpes irão além do roubo de chaves de usuários para sequestrar as realidades das vítimas. Assim, de deepfakes de celebridades a ofertas de emprego Trojan e reuniões falsas no Zoom, os golpes mais recentes misturam alta tecnologia de engano com manipulação de baixa tecnologia.

“…atacantes usando ferramentas de síntese de IA para fabricar semelhanças de áudio e vídeo de fundadores de projetos conhecidos, executivos de exchanges ou KOLs da comunidade para enganar os usuários. Esses materiais fabricados são frequentemente altamente realistas”, diz o relatório.

Alta em crimes com Deepfake

No início de 2025, a polícia de Hong Kong prendeu 31 indivíduos em uma quadrilha de golpes com deepfake. Os bandidos roubaram US$ 34 milhões ao se passarem por executivos cripto durante chamadas de investimento falsas. Esta foi apenas uma das 87 operações semelhantes desmanteladas em toda a Ásia no primeiro trimestre.

Com ferramentas como Synthesia, ElevenLabs e HeyGen, os hackers fabricam semelhanças dinâmicas de figuras públicas, como Elon Musk e o Primeiro-Ministro de Singapura.

Dessa maneira, os vídeos são frequentemente distribuídos em canais sociais como Telegram, X (antigo Twitter) e YouTube Shorts. Com base no relatório, eles desativam os comentários para manter uma fachada de legitimidade.

Até a call no Zoom ficou perigosa

Outra tática assustadora envolve a personificação do Zoom. As vítimas recebem convites falsos para reuniões de “executivos cripto”, levando-as a baixar software infectado com Trojan.

Sponsored SponsoredDurante a reunião, os golpistas usam avatares deepfake e credenciais fabricadas para enganar os usuários a compartilhar acesso à carteira ou aprovar transações maliciosas.

“As pessoas que te atraem para baixar o Zoom falso para reuniões são extremamente persuasivas, fazendo você sentir que é improvável que seja falso. Um ponto chave é que os participantes que você vê durante a reunião são, na verdade, exibidos usando vídeos deepfake… Não duvide, na era da IA, a falsificação de vídeo e voz pode ser extremamente realista…”, compartilhou Cos, fundador da SlowMist, no X.

Uma vez dentro do sistema, os atacantes podem acessar dados do navegador, armazenamento em nuvem ou chaves privadas, expondo os usuários a um comprometimento total da conta. Esses ataques em camadas representam uma nova categoria de “sequestro de identidade” que combina infiltração técnica e manipulação de confiança social.

Engenharia social para explorar vulnerabilidade humana

O relatório da Bitget destaca ainda que os golpes modernos dependem tanto da psicologia quanto do código. Uma tendência é o aumento dos golpes de “bot de arbitragem de IA”, onde ladrões prometem ganhos fáceis usando contratos inteligentes com a marca ChatGPT.

Os hackers enganam os usuários a implantar código malicioso por meio de páginas falsas do Remix IDE, e seus fundos são instantaneamente redirecionados para carteiras dos golpistas.

SponsoredEsses esquemas são frequentemente de pequena escala, visando vítimas por US$ 50–US$ 200 de cada vez. Embora as perdas sejam pequenas o suficiente para desencorajar a busca, são frequentes o suficiente para gerar grandes lucros cumulativos para os atacantes.

A nova era das pirâmides

Além dos golpes gerados por IA, a Bitget também alerta que os esquemas tradicionais de Ponzi e pirâmide não desapareceram, mas se transformaram. Segundo o estudo, esses golpes passaram por uma “evolução digital”, aproveitando ferramentas on-chain, marketing viral rápido e a ilusão de legitimidade por meio de contratos inteligentes.

Em vez de contas bancárias offshore opacas, os fraudadores agora atraem vítimas por meio de grupos no Telegram, hype no Twitter e tokens com mecânicas de referência embutidas.

Uma mistura potente de engenharia social e viralidade digital está alimentando essa transformação. Influenciadores e promotores anônimos frequentemente semeiam esses golpes por meio de memes, depoimentos ou até vídeos gerados por IA se passando por figuras respeitáveis.

Além disso, projetos disfarçados como DAOs “orientadas pela comunidade” ou protocolos de staking atraem usuários com retornos insustentáveis, criando uma onda de adesões que mascara a estratégia de liquidez de saída.

Sponsored SponsoredHub Anti-Scam pode ajudar

Nesse contexto, a Bitget lançou um Hub Anti-Scam dedicado, integrando análises comportamentais em tempo real para sinalizar atividades suspeitas.

A empresa fez parceria com a Elliptic e a SlowMist para rastrear fluxos de fundos ilícitos e desmantelar infraestruturas de phishing em várias chains.

O relatório sugere aos usuários a verificarem todas as instruções relacionadas a ativos em vários canais, observando que a credibilidade visual e auditiva já não é suficiente. Também incentiva os projetos a adotarem transmissões de assinaturas on-chain e manterem um único canal de comunicação verificado.

Recentemente, o tweet do Presidente Santiago Peña afirmando que o Paraguai adotou o Bitcoin como moeda legal serve como exemplo. Sua conta no X foi comprometida, com sinais de alerta que vão de um endereço de carteira Bitcoin a uma linguagem suspeita, levantando preocupações de golpe.

Da mesma forma, relatórios recentes também indicaram que trabalhadores de TI norte-coreanos usaram identidades fraudulentas para burlar verificações de KYC. O BeInCrypto relatou que eles canalizam ganhos em cripto de volta para o regime para seu programa de armas.