Durante a NFT.Brasil, Matt Highlander da Keep Key – com mais de uma década de experiência em criptomoedas – listou cinco mitos sobre carteiras de Hardware.

Highlander começa desmistificando conceitos errados que as pessoas têm sobre o tema e explica que muitas vezes as informações erradas se espalham rapidamente, especialmente quando se trata de carteiras de hardware.

Leia mais: Sofri um golpe, e agora? Como agir em casos de fraude

Confira a lista que Highlander preparou:

1. Usar uma Carteira de Hardware Te Torna Imune a Hackers ❌

Imagine um cenário em que você acorda e encontra uma mensagem de um membro da sua Organização Autônoma Descentralizada (DAO), pedindo que você assine e vote em uma proposta.

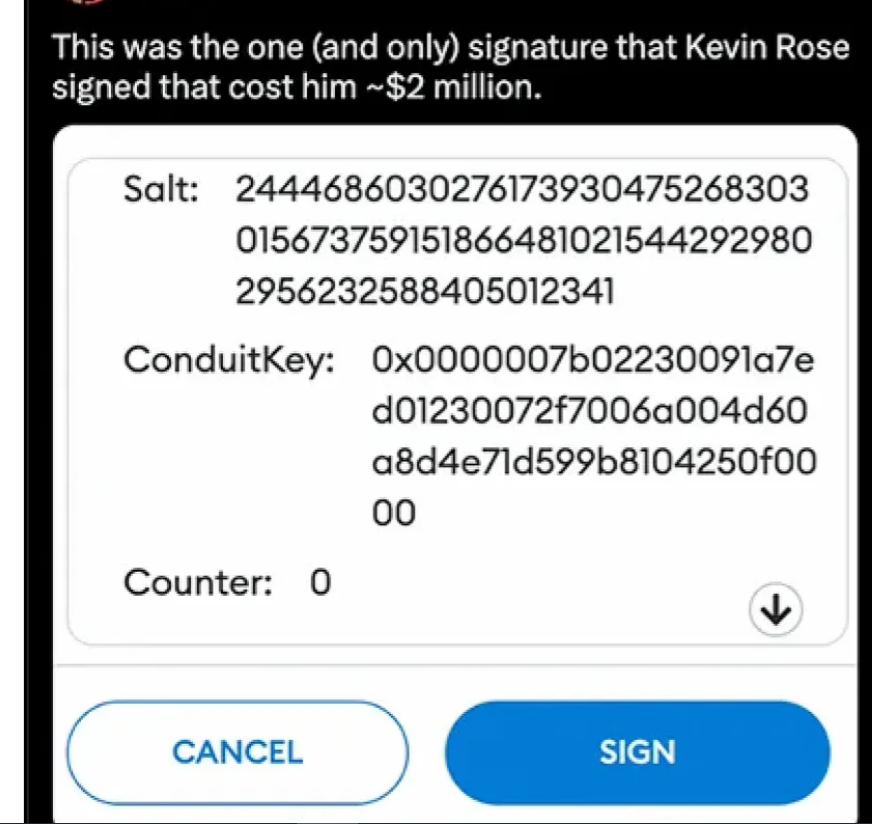

Você é um usuário do MetaMask que utiliza uma carteira de hardware da Ledger e é solicitado a assinar a mensagem offline. Essa situação exemplifica o conceito conhecido como “assinatura cega” (blind signing).

No entanto, como destacado pelo infeliz caso de Kevin Rose, fica claro que usar o MetaMask e uma carteira de hardware da Ledger não o torna imune a ataques de phishing. A falta de visibilidade da transação resultou na perda de US$ 1,1 milhão em NFTs por parte de Rose. Independentemente de estar usando uma carteira de hardware.

Então, como eu me protejo e protejo meus ativos ao usar uma carteira de hardware?

Você deve permanecer vigilante, entender e verificar cada interação de contrato que você assina. Para isso, você precisa entender e saber exatamente o que está assinando.

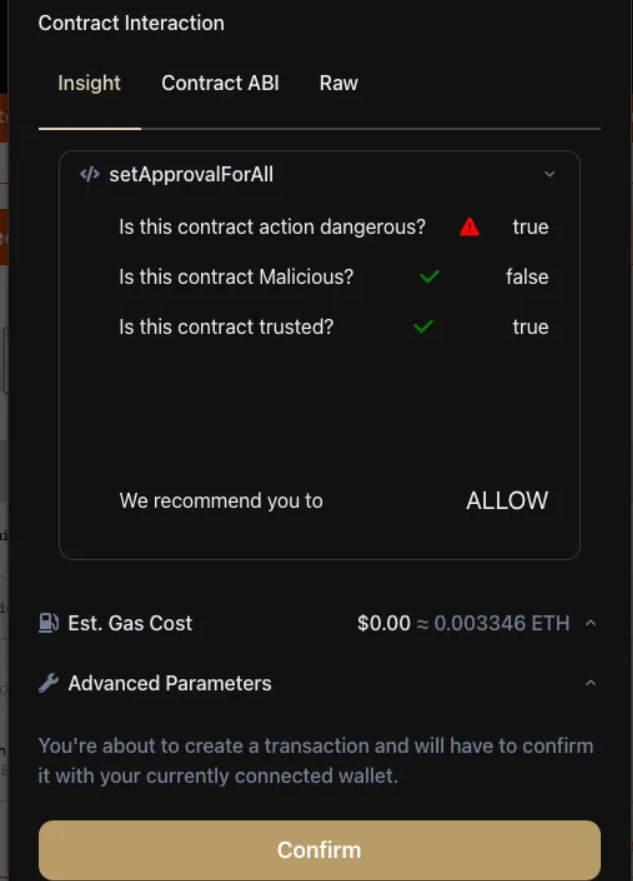

Analisando e simulando a execução da interação do contrato, a Harpie.io fornece informações sobre o fator de risco da tomada de ação. Só porque uma ação é perigosa não significa que seja maliciosa, no entanto, se esse campo for como verdadeiro, é necessário ter cuidado extra antes de assinar, detalha Matt.

“Este contrato é malicioso?”

A Harpie.io rastreia contratos maliciosos na rede; golpistas e atores ruínas conhecidos são identificados. É altamente recomendável que você rejeite qualquer transação que seja marcada como maliciosa.

“Este contrato é confiável?”

A plataforma mantém uma grande lista de contratos conhecidos no ecossistema. Você pode ter confiança de que uma transação com um ator conhecido é muito menos provável de ser uma fraude ou uma transação de phishing, se este sinalizador for como verdadeiro.

2. Enclaves Seguros da Ledger Aumentam a Segurança Geral das Carteiras de Hardware ❌

O enclave seguro da Ledger funciona como uma caixa preta. Utiliza um chip comum encontrado em contextos financeiros e outras instituições, mas não é de código aberto. Além disso, não é auditado pela comunidade de criptomoedas.

Francamente, embora você possua o hardware, você não possui realmente as suas chaves naquele dispositivo (embora, claro, você possuía o seu backup). A incapacidade de atualizá-lo ou entender seu funcionamento interno limitando sua propriedade.

O próprio enclave seguro não pode assinar transações. Quando é hora de as transações serem assinadas, o enclave libera a chave do material e permite que o firmware assine. Portanto, a segurança real reside neste firmware. Assim como o enclave, você também não possui o firmware da Ledger. Ele não é de código aberto, é inauditável e, ao contrário do enclave, seu firmware não passou por revisão de pares, alerta Highlander.

A Ledger prometeu abrir o código de seu firmware até certo ponto. No entanto, eles não podem fazer isso completamente devido a restrições legais impostas pelo fabricante de seu chip enclave. No entanto, este é um passo na direção certa e mostra um esforço de boa-fé para abrir mais o código de seu firmware.

Da mesma forma, elogiamos a Grid+ por sua promessa de abrir o código de seu hardware. No entanto, é crucial entender que outros fabricantes têm seu firmware de código aberto há quase uma década.

Para Matt, esses firmwares de código aberto foram protegidos a um escrutínio contínuo por investigador de segurança ao longo dos anos, levando à identificação e retificação de problemas. Esses dispositivos de hardware, portanto, se tornaram mais robustos. O processo de encontrar e corrigir esses problemas é demorado, sublinhando o benefício substancial de soluções de código aberto de dados longos.

Por exemplo:

CVE-2019–14353: Um canal lateral para a exibição OLED baseado em linhas foi descoberto. O consumo de energia de cada ciclo de exibição baseado em linhas depende do número de pixels iluminados, permitindo potencialmente uma recuperação parcial do conteúdo da exibição.

Reportado por: Christian Reitter

A solução:

Sponsored Sponsored

Ao exibir um número igual de pixels em ambos os lados da tela, cada linha contém exatamente a mesma quantidade de pixels, tornando impossível medir diferenças de resistência nessas posições. Várias dessas vulnerabilidades foram relatadas e corrigidas ao longo dos anos. Você pode encontrar mais informações em https://thecharlatan.ch/List-Of-Hardware-Wallet-Hacks/.

Aqui está um artigo delineando muitas dessas nuances que foram identificadas e corrigidas em todas as carteiras de hardware de código aberto, incluindo as como Coldcard que usam seus próprios elementos seguros. O envolvimento da comunidade é o mais importante para o futuro das carteiras de hardware e como avançamos como indústria.

Recentemente, a Ledger passou a “acelerar seu cronograma” para abrir o código de seu firmware. No entanto, eles sempre ficarão aquém de ser totalmente de código aberto devido às suas obrigações com o fabricante do chip.

A “GridPlus deve abrir o código da carteira de firmware no terceiro trimestre em meio ao imbróglio da Ledger”. Seguindo o exemplo, temos a Grid+.

Já a Ngrave, outra carteira de código fechado, ainda não anunciou planos para abrir o código de seu firmware.

“Além disso, usamos um elemento seguro para armazenamento dos dados mais sensíveis, que também não estamos livres para abrir o código. Esses chips são, por design, de código fechado e recebem algum tipo de certificação governamental. No entanto, não confiamos inteiramente nesses chips ao criar suas chaves, pois já foi comprovado no passado que alguns governos implementaram o back door. É por isso que usamos entropia.” Suporte Ngrave.

O resultado é que, independentemente do elemento seguro, a própria Ledger pode comprometer a segurança física de seus dispositivos. Isso também é verdade para o fabricante do chip e qualquer entidade governamental ou instituição que colabore com esses fabricantes de chips, detalha o especialista.

“Nós da KeepKey acreditamos que o uso dessas caixas pretas de código fechado é uma distração e, no final das contas, insuficiente para as necessidades da indústria de cripto. Embora essas empresas possam obter vantagens de curto prazo em vetores de ataque específicos, o jogo de longo prazo desta indústria é fornecer essas soluções criptográficas fortes de uma maneira que a própria comunidade possa possuir, verificar e melhorar esses sistemas de segurança”.

“Não confie, verifique”

Então, para onde vamos daqui?

Enclaves seguros de código aberto verdadeiro estão no horizonte.

“Estou muito orgulhoso da equipe por ter conseguido completar a primeira produção dos protótipos e ter resultados concretos da avaliação. Isso nos aproxima substancialmente da produção em massa e mais perto da introdução da primeira solução transparente. Esses chips terão então a chance de mudar fundamentalmente os atuais padrões de segurança no mercado”, diz o CEO da Tropic Square, Evzen Englberth.

A dura verdade é que todas as carteiras de hardware atualmente no mercado são insuficientes para proteger seus usuários contra-ataques físicos. No entanto, isso não será sempre o caso.

3. Carteiras de Hardware “Offline” ou “Isoladas por Gap air” São Mais Seguras ❌

Este mito é frequentemente ecoado na indústria até hoje.

SponsoredAlgumas carteiras, como Ellipal, Safepal e ngrave, usam protocolos “isolados por gap de air” que utilizam códigos QR e câmeras para transferir dados. No entanto, se uma carteira de hardware se comunica via USB, Bluetooth ou códigos QR não impacta a segurança do dispositivo de maneira significativa.

A transparência de um sistema deve vir de toda a estrutura. Auditar os dados que entram em uma caixa preta, ou que saem da caixa preta, não fornece transparência no dispositivo.

A segurança do dispositivo é a conexão entre a memória e o processador que guarda a sua chave privada e a tela que exibe os dados para você. É dever do dispositivo mostrar a você as informações que você está assinando de uma maneira legível para o ser humano.

Conexão entre a memória e sua tela — o elo crucial para a segurança do dispositivo.

Embora a auditabilidade de um código QR possa ser mais direta para indivíduos não familiarizados com a tecnologia, na prática, o número de códigos QR trocados nesses protocolos é substancial. A probabilidade de qualquer usuário decodificar e auditar esse protocolo em todas as transações é pequena. Essa ação só seria necessária se você desconfiar do próprio dispositivo. Todos os protocolos são auditáveis, bluetooth, cabos usb, o método de comunicação não aumenta a força de segurança do dispositivo. A segurança da carteira é baseada na transparência e auditabilidade de todo o sistema.

4. Carteiras de Hardware “Baseadas em Cartão” Sem Telas São Igualmente Seguras como Outras Carteiras Principais ❌

A segurança de um dispositivo de hardware depende da segurança física de sua memória (armazenamento de sua seed) e da tela. Qualquer adversário visa interferir nesta conexão.

Uma carteira de hardware sem tela não fornece uma maneira de você verificar o que está assinando, deixando você assinar todas as transações às cegas. Esta configuração significa que você não pode diferenciar se uma transação envia US$1 ou todos os seus fundos, ou se está comprando um NFT ou transferindo todos os seus tokens para um hacker. Sua “carteira” é tão segura quanto o dispositivo ao qual está conectada, que no caso de um celular, não é muito seguro.

Se uma carteira de hardware não contém uma tela, não é uma carteira de hardware, é uma assinatura cega e não tem negócio sendo comparado a sistemas de carteira de hardware reais.

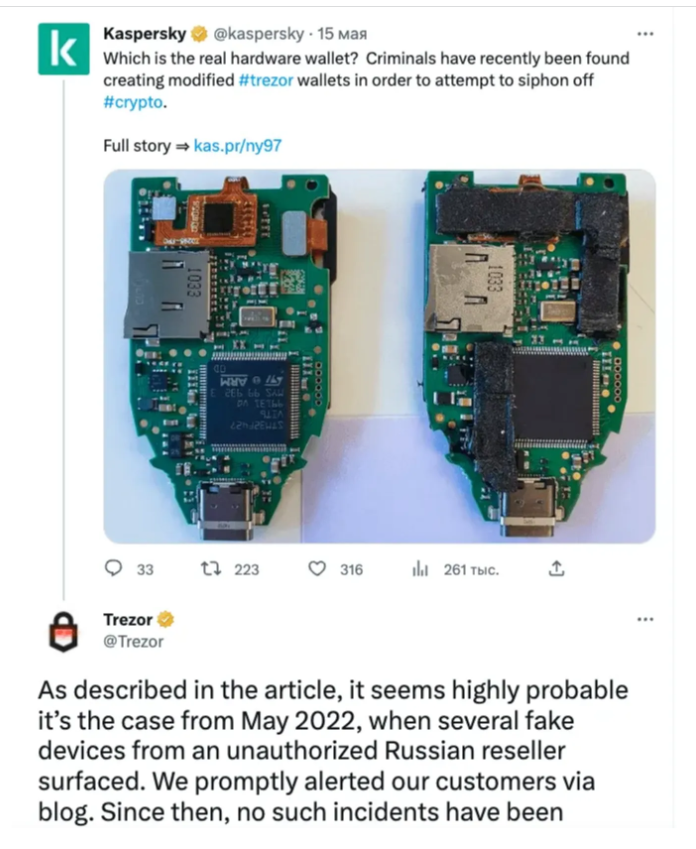

5. A Atestação de Dispositivo previne a manipulação de dispositivos ❌

Você não pode verificar a autenticidade da cadeia de suprimentos. A verdadeira resposta é que este é um vetor de ataque não resolvido. A atestação é, em muitos aspectos, um truque que proporciona uma falsa sensação de segurança. Mesmo se o interior de um dispositivo foi adulterado, a atestação ainda pode passar, potencialmente resultando em perda de fundos. (2)

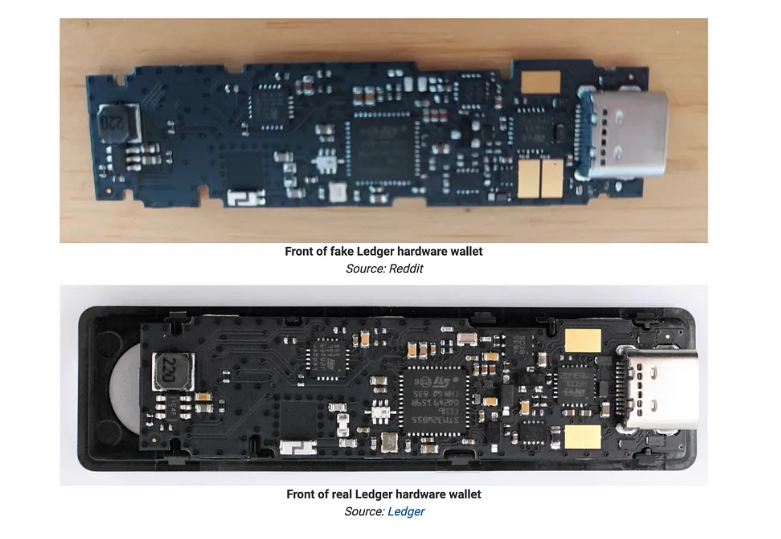

Vimos isso com Ledgers e Trezors modificados no mercado. Trezor tem um post útil em seu blog sobre este tópico. Uma característica de segurança subestimada em uma KeepKey e no valor do Elipal é a sua caixa de metal evidente de violação. Ao contrário do Ledger e Trezor, que têm caixas de plástico mais frágeis, adulterar e reconstituir um KeepKey seria significativamente mais desafiador, embora não impossível.

Veja uma Ledger modificada:

Uma Ledger modificada pode passar pela atestação do dispositivo. Isso significa que todo esse processo está apenas fazendo um usuário “se sentir” melhor ao receber seu dispositivo.

Sponsored SponsoredNo final das contas, não há maneira infalível de prevenir ataques na chain

Embora queiramos aplaudir o Grid+; acredito que, após abrir a fonte de código e auditá-lo, o uso de microfilos será considerado muito forte, e mais empresas seguirão o exemplo na implementação de sistemas semelhantes em suas carteiras.

“A malha anti-violação é uma malha de Estrutura Direcionada por Laser (LDS) — você poderia dizer que é um labirinto 3D de pequenos traços elétricos com uma onda passando por ela constantemente. Se for curto-circuitado ou a onda for alterada — o dispositivo trava.”

Conclusões de Matt Highlander

Houve muita discussão sobre carteiras de hardware após a controvérsia da Ledger. Nós mesmos na KeepKey vimos um aumento de mais de 1000% nas vendas recentemente.

Mas é importante entender que os principais pontos desta apresentação são que não existem soluções perfeitas e nem produtos perfeitos.

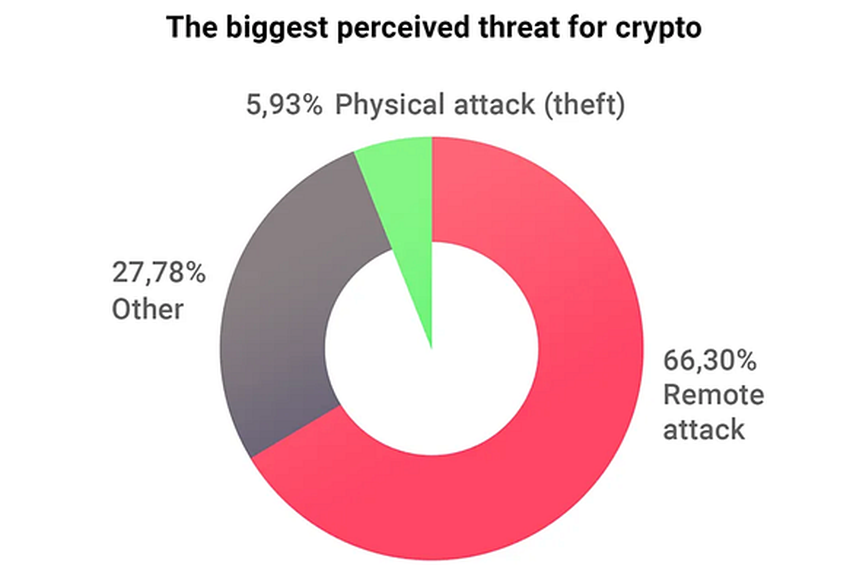

Embora haja muita discussão sobre o elemento seguro da Ledger, a grande maioria das perdas de fundos ocorre devido à assinatura cega, má gestão de chaves, phishing e outros vetores de ataque “remotos”.

A ledger modificada pode ser aprovado no atestado do dispositivo. O que significa que todo esse processo está fazendo o usuário “sentir-se” melhor ao receber seu dispositivo.

No final das contas, não existe uma maneira infalível de evitar ataques à cadeia de suprimentos.

Embora desejemos apploud grid+; Acredito que, após o código aberto e auditado, seu uso de microfios será muito forte, e mais empresas seguirão o exemplo na implementação de sistemas simulados em suas carteiras.

“A malha anti-violação é uma malha Laser Directed Structure (LDS) – você poderia dizer um labirinto 3D de minúsculos traços elétricos com uma forma de onda passando por ela constantemente. Se estiver em curto ou a forma de onda for alterada – o dispositivo bloqueia.”(5)

Conclusões

Houve muita discussão sobre carteiras de hardware após a controvérsia do livro-razão. Nós mesmos da Keepkey vimos um aumento de mais de 1000% nas vendas recentemente. Mas é importante entender os pontos principais desta apresentação: não existem soluções perfeitas e nem produtos perfeitos.

Embora haja muita discussão sobre o elemento seguro do livro-razão. a grande maioria da perda de fundos decorre de assinatura cega, má administração de chaves, phishing e outros vetores de ataque “remotos”.

É por isso que na Keepkey estamos focados em nossos protocolos de conexão de carteira. Ao adicionar recursos de segurança à conexão de carteira e nossos protocolos REST dapp -> carteira multi-chain, podemos adicionar informações sobre transações e validação estendida sobre quem/o quê/porquê das transações antes de enviá-las ao seu dispositivo para assinatura, esclarece Matt.

Todo o espaço tem muito a fazer neste para ficar melhor.

“No futuro, à medida que as carteiras de hardware evoluírem, veremos uma quantidade maior de rodadas e chegaremos ao ponto em que a força bruta será impossível, independentemente da quantidade de computação que um invasor também tenha acesso”, conclui Matt Highlander.

- Não entendeu algum termo do universo Web3? Confira no nosso Glossário!

- Quer se manter atualizado em tudo o que é relevante no mundo cripto? O BeInCrypto tem uma comunidade no Telegram em que você pode ler em primeira mão as notícias relevantes e conversar com outros entusiastas em criptomoedas. Confira!

- Você também pode se juntar a nossas comunidades no Twitter (X), Instagram e Facebook.