Golpistas cripto muitas vezes conseguem roubar vítimas que não possuem educação básica em segurança digital. Embora alguns defendam o uso da inteligência artificial (IA) para melhorar a segurança, outros investigadores como Jeremiah Fowler afirmam que a inteligência humana é muito boa.

Empresas como a Cyvers.ai treinam IA para reconhecer atividades incomuns na rede. Já a Anchain.ai usa IA em sua estrutura Web3SOC para identificar vulnerabilidades de contratos inteligentes.

Leia mais: Sofri um golpe, e agora? Como agir em casos de fraude

Até agora, há pouco a relatar sobre os níveis de sucesso dessas ferramentas novíssimas. Em qualquer caso, elas são, na melhor das hipóteses, um complemento ao bom e antiquado trabalho de detetive.

Basta perguntar ao pesquisador de segurança cibernética Jeremiah Fowler.

SponsoredOutrora funcionário de uma grande empresa de software, o especialista cibernético em seguida se tornou cofundador da empresa de pesquisa cibernética Security Discovery, com o colega pesquisador Bob Diachenko.

Desde a sua criação, a empresa fez progressos significativos para ajudar as pessoas a evitar fraudes cripto, protegendo dados confidenciais. Embora o cenário de ameaças tenha evoluído para abraçar novas tecnologias, os métodos de ataque permanecem semelhantes a eras passadas.

A chave para combater o crime digital, argumenta Fowler, é a higiene cibernética básica. Ele diz que educar os funcionários sobre o gerenciamento robusto de senhas e os perigos de clicar em links maliciosos é a primeira linha de defesa.

As mesmas regras se aplicam aos investidores cripto, que podem ser vítimas de golpes por ignorância ou negligência. Uma lista interminável de bugs de software que os hackers podem explorar acrescenta mais perigo à mistura.

Mas há esperança para os investidores cripto.

O erro de um usuário levou a uma violação na Colonial Pipeline

Nos primórdios do sistema bancário, a maior ameaça que os bancos individuais enfrentavam era o roubo de dinheiro guardado no local. Com o aparecimento de novos sistemas digitalizados, criminosos aproveitaram a indústria relativamente nova da cibersegurança para orquestrar esquemas sofisticados.

Embora, à primeira vista, esses roubos parecessem muito sofisticados, as autópsias revelam um rastro de migalhas de pão escondido à vista de todos.

O ataque ao Oleoduto Colonial de 2021, por exemplo, interrompeu o fornecimento de 2,5 milhões de barris de petróleo à Costa Leste. Um invasor obteve acesso por meio de uma senha vazada para acessar remotamente a planta.

Uma investigação revelou que a senha existia na dark web. Um funcionário provavelmente usou uma senha comprometida por outro ataque para proteger a conexão.

Sponsored SponsoredErros de usuários costumam estarna raiz de exploits

Afinal, o hack em si não era sofisticado. Tudo se resumiu a um erro do usuário do qual qualquer um poderia ser vítima.

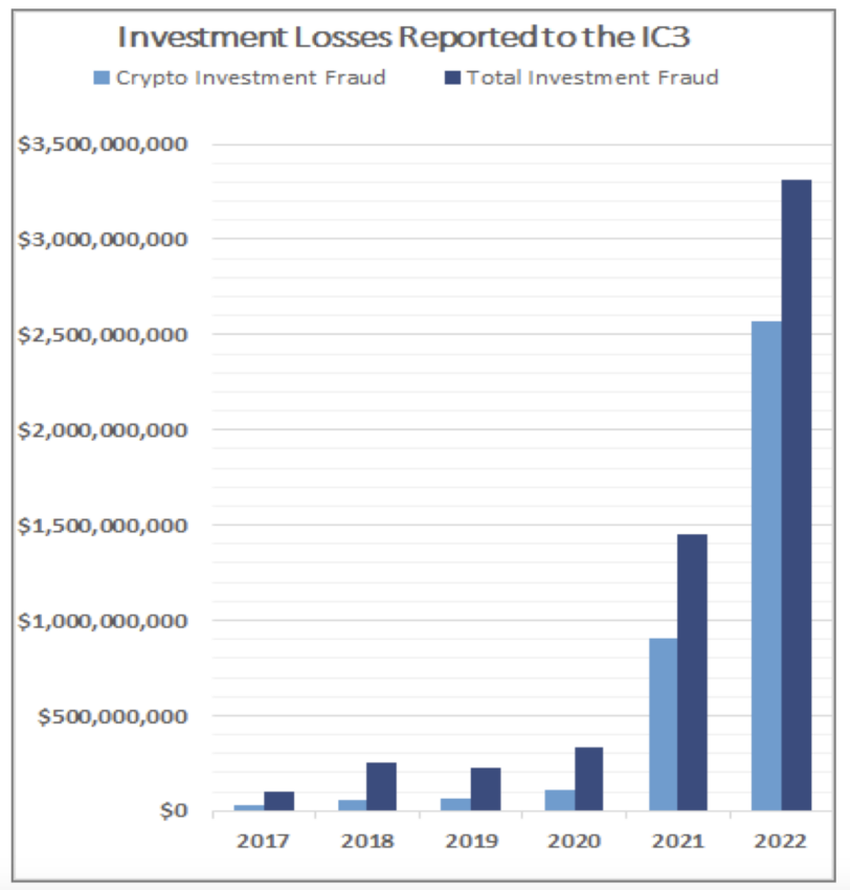

Um relatório do FBI mostra que fraudes em investimentos, incluindo golpes cripto, prosperaram em 2022, mas o pesquisador de segurança Jeremiah Fowler diz que o trabalho básico de detetive permanece o mesmo.

Às vezes, os funcionários podem receber e-mails relacionados a sites que visitaram. Em muitos casos, a familiaridade com o site ou certas palavras faz com que o destinatário abra o e-mail e não perceba que foi enganado até que seja tarde demais.

De acordo com Fowler, golpes de engenharia social, por exemplo, estão entre os mais difíceis de impedir, pois se baseiam no relacionamento entre a vítima e o golpista. O golpista faz com que a vítima divulgue informações pessoais ou financeiras após conquistar sua confiança.

Mas o vetor de ataque não é uma exploração complicada de um bug em algum servidor em algum lugar. A maior parte do trabalho do hacker é realizada na Internet aberta, o que o torna relativamente fácil de rastrear.

Ainda assim, isso não quer dizer que não existam atores sofisticados por aí.

O elo fraco que permitiu a infiltração no Marriott

Em seguida, em 2019, o CEO da Marriott International, Arne Sorenson, descreveu uma violação que comprometeu o banco de dados de hóspedes de sua rede de hotéis Starwood.

SponsoredNo dia 8 de setembro de 2016, logo após a aquisição, um sistema de monitoramento, o IBM Guardium, sinalizou uma solicitação suspeita para retornar o número de linhas no banco de dados do Starwood. Conforme o CEO, o hacker usou credenciais de administrador para fazer a consulta inusitada.

Uma investigação realizada por terceiros em seguida revelou que hackers usaram malware para vigiar e obter controle de um computador.

Mais tarde, a empresa forense descobriu uma ferramenta usada por hackers para sondar a memória de um computador em busca de nomes de usuário e senhas. Esse malware provavelmente permitiu que os hackers adquirissem senhas, dando acesso a outras partes da rede da Starwood.

Inevitavelmente, a equipe descobriu vazamentos de informações de reservas de hóspedes e de um banco de dados de dados de passaportes. A violação supostamente afetou as informações de US$ 500 milhões.

Complicado? Com certeza. Mas, mais uma vez, envolveu o vazamento de um conjunto de credenciais que dava acesso a todo o sistema. Esse foi o ponto fraco.

Blockchains públicos facilitam o rastreamento de golpistas

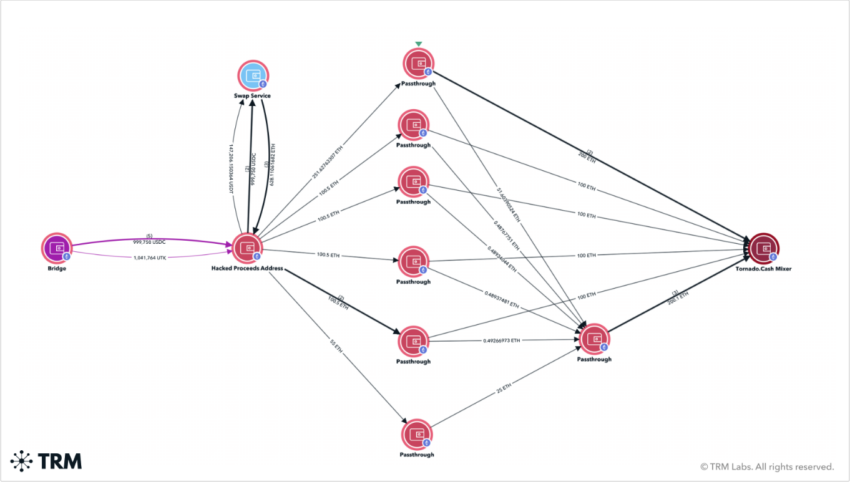

Voltando-se para hacks cripto, a natureza pública da blockchain nega em grande parte a necessidade de rastreamento sofisticado. Na maioria dos casos, por exemplo, a identidade de um hacker é frequentemente publicada como um endereço blockchain após grandes golpes.

Isso torna mais fácil para os investigadores rastrearem o fluxo de fundos se o hacker não usar um mixer. Mesmo assim, ainda é possível rastrear os fluxos até esse ponto.

Em 2022, o Tesouro dos EUA sancionou o Tornado Cash, um misturador que aceitava tokens ERC-20 para reduzir o risco de serem usados para lavagem de fundos. A medida gerou protestos do Coin Center e de outros grupos que promovem a resistência à censura.

Sponsored SponsoredRastrear fluxos de Bitcoin é a parte fácil

A natureza pública da blockchain tornou a noção de privacidade um ponto ligeiramente discutível.

É relativamente trivial para qualquer um criar uma ferramenta para rastrear a movimentação de fundos em redes populares como Ethereum e Bitcoin. Qualquer pessoa com um conhecimento básico do processo de assinatura de transações e como manejar um explorador de blockchain pode usar os dados disponíveis para se tornar um detetive de cripto.

Na verdade, segundo Fowler, rastrear o Bitcoin roubado é a parte mais fácil da maioria das investigações. Embora seja difícil saber a identidade real de um scammer, as migalhas que eles deixam na forma de endereços de e-mail, números de suporte ou ativos de sites podem revelar sua identidade real.

“Quando os criminosos conseguem uma fórmula que funciona, eles a duplicam. Não há razão para reinventar a roda, mas no processo eles ficam preguiçosos e deixam pistas para pessoas como eu, que sabem onde procurar”.

Fowler argumenta que o criminoso pode ser levado à justiça mesmo que os bens não possam ser recuperados. Ele diz que, por exemplo, em vez de explorar o site do golpista por meios questionáveis, ele prefere métodos de chapéu branco ou éticos para determinar o quão sofisticada é sua rede.

“Como pesquisador de segurança ética, nunca tolero ou apoio o acesso não autorizado a qualquer rede ou site, mas é difícil sentir qualquer simpatia pelos criminosos que têm como alvo investidores cripto inocentes quando sofrem um incidente de dados ou têm sua rede comprometida”.

Em suma, as recompensas por bugs devem complementar, em vez de substituir, boas políticas de segurança. O pesquisador alerta contra seu uso excessivo como método principal, já que muitos pesquisadores éticos podem recusar uma oferta baixa e deixar a empresa vulnerável.

“Nos negócios, sempre dizemos que não é se houver uma violação de dados, mas sim quando houver uma violação de dados. O custo mais recente de um relatório de violação de dados estima que seja de cerca de US$ 4 milhões, mas pode devastar o negócio de reputação da marca de uma empresa”.

Em última análise, as empresas precisam levar a sério a proteção dos dados dos usuários. Custe o que custar.

- Não entendeu algum termo do universo Web3? Confira no nosso Glossário!

- Quer se manter atualizado em tudo o que é relevante no mundo cripto? O BeInCrypto tem uma comunidade no Telegram em que você pode ler em primeira mão as notícias relevantes e conversar com outros entusiastas em criptomoedas. Confira!

- Você também pode se juntar a nossas comunidades no Twitter (X), Instagram e Facebook.