No domingo, a Loopring, o protocolo ZK-rollup baseado em Ethereum, sofreu uma grande violação de segurança. O hack resultou sobretudo em perdas que chegaram a milhares de dólares.

O ataque teve como alvo o serviço de recuperação da carteira Guardian, explorando uma vulnerabilidade no processo de autenticação de dois fatores (2FA).

Loopring colabora com especialistas e autoridades após hack

O serviço Guardian da Loopring permite que os usuários designem carteiras confiáveis para tarefas de segurança, como por exemplo bloquear uma carteira comprometida ou restaurar uma carteira se a frase-semente for perdida. O hacker contornou esse serviço, iniciando recuperações não autorizadas de carteiras com um único guardião.

SponsoredAo comprometer o serviço 2FA da Loopring, o hacker se fez passar pelo proprietário da carteira. Isso permitiu ele obtivesse aprovação para o processo de recuperação, redefinisse a propriedade e retirasse principalmente ativos das carteiras afetadas. A exploração afetou assim as carteiras que não tinham vários guardiões ou guardiões de terceiros.

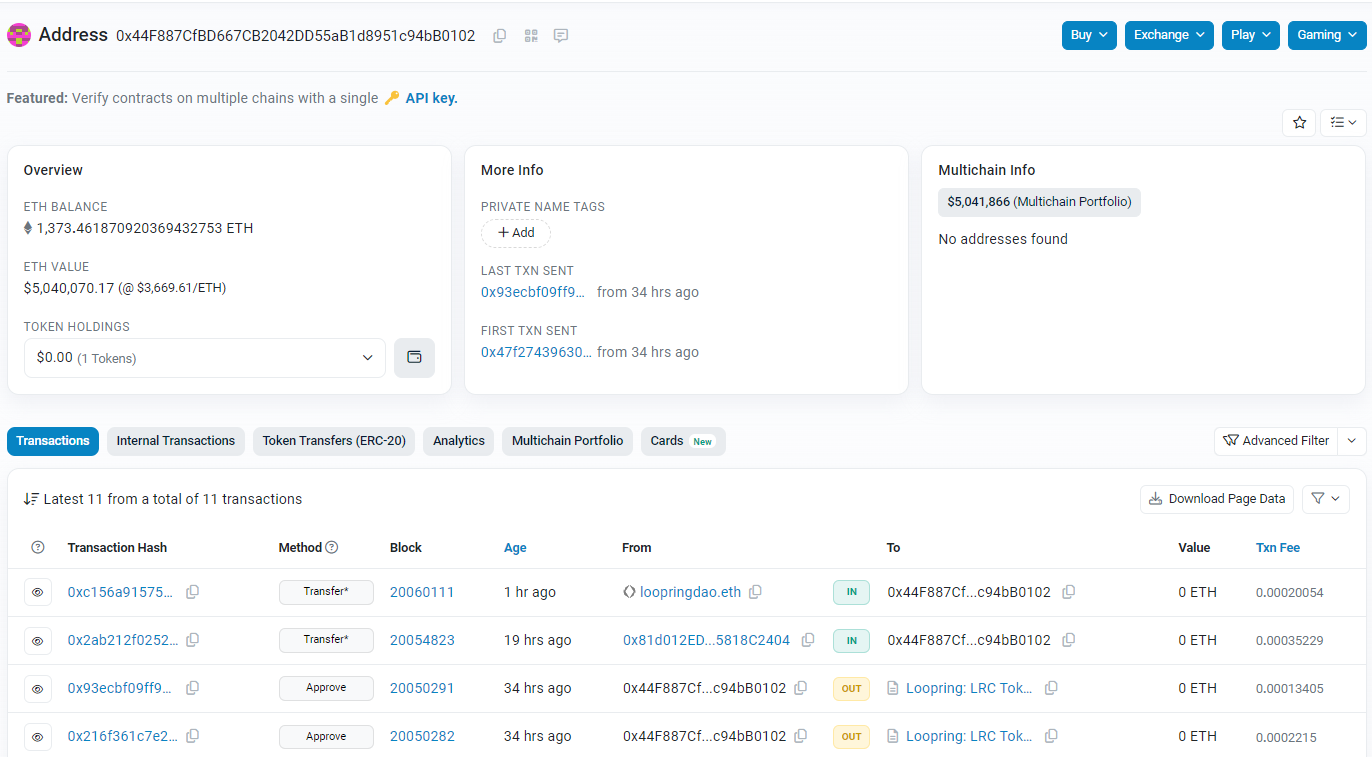

Equipe da Loopring identifica endereços envolvidos

A equipe identificou dois endereços de carteiras envolvidos no hack. Os dados on-chain indicam que uma carteira drenou aproximadamente US$ 5 milhões de endereços comprometidos, que agora foram completamente trocads para Ethereum (ETH).

A Loopring explicou que está colaborando com especialistas em segurança da Mist para determinar como o hacker comprometeu seu serviço com dois fatores de autenticação (2FA). Eles também suspenderam temporariamente as operações relacionadas ao Guardian e ao 2FA para proteger os usuários, o que interrompeu o comprometimento.

“A Loopring está trabalhando com as autoridades policiais e equipes de segurança profissional para rastrear o criminoso. Continuaremos a fornecer atualizações assim que a investigação progredir”, acrescentou.

Outros casos de hack parecidos

O incidente ocorreu depois que o agregador de dados do mercado cripto CoinGecko foi vítima de uma violação de dados por meio de seu provedor de serviços de e-mail terceirizado, a GetResponse. Em 5 de junho, o hacker comprometeu a conta de um funcionário da GetResponse e exportou quase 2 milhões de contatos da conta da CoinGecko.

Em seguida, esse invasor enviou 23.723 e-mails de phishing usando a conta de um cliente diferente da GetResponse. Os agentes maliciosos não usaram o domínio da CoinGecko para enviar e-mails prejudiciais.

A CoinGecko ainda garantiu aos seus usuários que o hacker não comprometeu suas contas e senhas, apesar da violação. No entanto, os dados vazados incluíram os nomes dos usuários, endereços de e-mail, endereços IP e os locais onde os e-mails foram abertos.

A CoinGecko ainda aconselhou os usuários a ficarem atentos em resposta à violação, especialmente quando receberem e-mails que pretendem oferecer airdrops. A plataforma também pediu aos usuários que evitem clicar em links ou baixar anexos de e-mails inesperados e que sigam as medidas de segurança recomendadas.