O Federal Bureau of Investigation (FBI) dos Estados Unidos, a Cybersecurity and Infrastructure Security Agency (CISA), o National Cyber Security Centre (NCSC-NL) da Holanda e o European Cybercrime Centre (EC3) da Europol emitiram um alerta conjunto sobre o ransomware Akira.

O grupo é responsável por ataques a mais de 250 empresas e entidades de infraestrutura crítica desde março de 2023, principalmente na América do Norte, Europa e Austrália.

Evolução e técnicas de ataque do Akira

Os agentes da ameaça Akira acumularam um valor estimado de US$ 42 milhões em pagamentos de resgate em 1º de janeiro de 2024. Eles têm como alvo vários setores, levantando preocupações significativas para organizações em todo o mundo.

Inicialmente escrito em C++, o Akira originalmente criptografava arquivos com uma extensão .akira. No entanto, surgiram variações. A partir de agosto de 2023, o grupo implantou o ransomware Megazord baseado em Rust, adicionando uma extensão .powerranges aos seus arquivos criptografados. Alguns ataques agora envolvem a implantação das variantes Megazord e Akira para aumentar o impacto.

Leia mais: 6 dicas para proteger suas criptomoedas contra hacks e roubos

O FBI e os pesquisadores de segurança cibernética rastrearam os métodos de acesso inicial do Akira. Em geral, eles exploram vulnerabilidades conhecidas nos serviços de VPN da Cisco que não possuem autenticação multifator (MFA). Eles também obtêm acesso por meio de protocolos de desktop remoto, spear phishing e credenciais comprometidas.

Uma vez dentro de uma rede, o Akira cria novas contas de domínio para manter a persistência. Em seguida, utiliza ferramentas de raspagem de credenciais, como o Mimikatz, para aumentar os privilégios. O reconhecimento do sistema e a identificação de controladores de domínio são realizados com ferramentas como SoftPerfect e Advanced IP Scanner, além de comandos nativos do Windows.

Os agentes do Akira frequentemente desativam o software de segurança antes de se deslocarem lateralmente pelas redes comprometidas. O PowerTool foi observado desativando processos antivírus para evitar a detecção.

Para roubar dados confidenciais, os operadores do Akira usam extensivamente ferramentas de extração como FileZilla, WinSCP e serviços de armazenamento em nuvem. Eles estabelecem canais de comando e controle com o AnyDesk, o RustDesk e o Cloudflare Tunnel.

FBi faz recomendações de segurança para evitar ameaça

Fiéis ao modelo de dupla extorsão, os agentes do Akira criptografam os sistemas depois de roubar os dados. A nota de resgate inclui um código exclusivo e um URL .onion para entrar em contato com eles. Eles não especificam um valor inicial de resgate, pressionando as vítimas a negociar.

Os pagamentos de resgate são feitos em Bitcoin para endereços de carteiras de criptomoedas fornecidos pelos agentes da ameaça.

Além disso, para aumentar a pressão, os agentes ameaçam publicar os dados roubados na rede Tor e, em alguns casos, ligam para as empresas vítimas, de acordo com relatórios do FBI.

O FBI, a CISA, o EC3 e o NCSC-NL emitiram recomendações abrangentes para as técnicas de descoberta de sistemas e redes dos agentes da ameaça Akira. A implementação dessas atenuações pode reduzir significativamente o risco de um ataque bem-sucedido.

“Além de aplicar mitigações, o FBI, a CISA, o EC3 e o NCSC-NL recomendam exercitar, testar e validar o programa de segurança de sua organização em relação aos comportamentos de ameaça mapeados para a estrutura do MITRE ATT&CK for Enterprise neste comunicado”, escreveu a CISA em seu relatório.

Leia mais: 6 dicas para proteger suas criptomoedas contra hacks e roubos

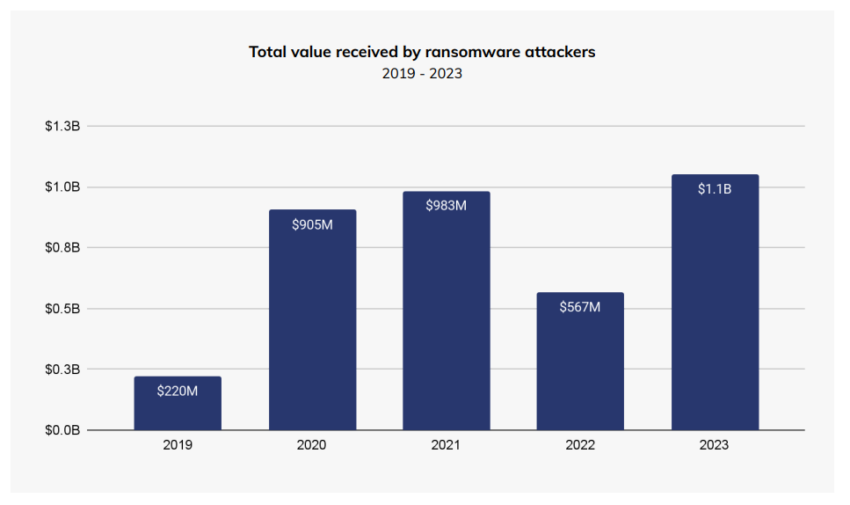

De acordo com um relatório da Chainalysis de fevereiro de 2024, os ataques de ransomware se intensificaram em 2023, com US$ 1 bilhão extorquido das vítimas. Isso destaca a crescente ameaça cibernética e a necessidade das organizações aprimorarem suas defesas cibernéticas.

Isenção de responsabilidade

Todas as informações contidas em nosso site são publicadas de boa fé e apenas para fins de informação geral. Qualquer ação que o leitor tome com base nas informações contidas em nosso site é por sua própria conta e risco.