Neste artigo, vamos explorar a cibersegurança dos protocolos DeFi. A partir do ataque cibernético no protocolo DeFi Poly Network, analisaremos as várias possibilidades que podemos extrair deste episódio.

O maior hack DeFi até agora

No dia 10 de agosto, um cibercriminoso furtou o equivalente a R$ 3 bilhões em criptomoedas do protocolo DeFi cross chain Poly Network, tornando este o maior ciberataque de um protocolo DeFi já feito. Mas, em uma reviravolta incrível, menos de três dias depois do ataque, o invasor já tinha devolvido mais da metade dos fundos furtados para a Poly Network.

O invasor conseguiu explorar uma vulnerabilidade nos contratos inteligentes que a Poly Network usa para realizar transações entre cadeias, e subtraiu fundos nas seguintes criptomoedas: ETH, WETH, WBTC, UNI, RenBTC, USDT, USDC, DAI, SHIB, FEI, BNB, vários BEP-20 Tokens.

A Poly Network identificou publicamente três endereços controlados pelo cibercriminoso:

- Endereço do invasor 1: 0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963 (ETH)

- Endereço do invasor 2: 0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71 (BSC)

- Endereço do invasor 3: 0x5dc3603C9D42Ff184153a8a9094a73d461663214 (POLYGON)

Antes de verificarmos como os fundos foram movimentados e a real motivação do invasor, vamos entender um pouco de segurança cibernética de blockchains.

Qual vulnerabilidade foi explorada no protocolo DeFi Poly Network?

A área de cibersegurança que merece destaque e especial atenção em blockchains são as seguintes.

1) Código” fora da cadeia, como bancos de dados e APIs.

Existem problemas usuais de cibersegurança fora da cadeia que as pessoas tendem a ignorar. Isso inclui problemas de segurança em: bancos de dados, sites, gerenciamento de chave, APIs, dentre outros. Estes problemas usuais compõem de 80 a 90% dos aplicativos blockchain, e a segurança deles é frequentemente negligenciada. Como incidentes de segurança comuns podemos citar o uso incorreto de criptografia; a exposição de armazenamento de chaves criptográficas; vulnerabilidades de software.

2) Vulnerabilidades de infraestrutura

Como vulnerabilidades de infraestrutura podemos citar vulnerabilidade do próprio software do node ou da rede, sistemas operacionais com vulnerabilidades; APIs que são abertas e não deveriam ser; permissões não definidas corretamente.

3) Interação humana

Humanos são, geralmente, o ponto de implantação mais complicado numa política de planejamento de mitigação de risco cibernético. Aqui, as vulnerabilidades podem ocorrer, por exemplo, por desleixo como o uso de senhas fáceis de decifrar; comportamento irracional; comportamento não-determinístico; valorizar a experiência do usuário acima da segurança, o que reconhecidamente é uma troca muito difícil em blockchain; elo mais fraco da corrente.

4) Contratos inteligentes

Contratos inteligentes ou smart contracts são a única preocupação de segurança cibernética realmente relacionada ao blockchain.

Foi essa a área explorada pelo cibercriminoso no protocolo Poly Network, como explicou programador da Ethereum Kelvin Fichter, em uma análise apurada sobre como exatamente a vulnerabilidade do contrato inteligente foi explorada.

O que parece uma contradição, pois foi justamente a evolução dos contratos inteligentes em blockchain que possibilitaram o surgimento das finanças descentralizadas (DeFi).

Contrato inteligente é um código de software autoexecutável gerenciado por um blockchain. É uma “maneira pública e verificável de incorporar regras de governança e lógica de negócios em linhas de código”.

Eles são um alvo interessante em termos de risco cibernético devido as muitas vulnerabilidades: são acessíveis ao público, têm valor e são imutáveis, o que significa que bugs/vulnerabilidades uma vez que o contrato é lançado não podem ser corrigidos.

Pois bem, compreendidas as possíveis vulnerabilidade dos blockchains e que o invasor do maior hack DeFi até agora explorou uma vulnerabilidade num smart contract, vamos avançar.

Como os fundos foram movimentados? Qual a “real” motivação?

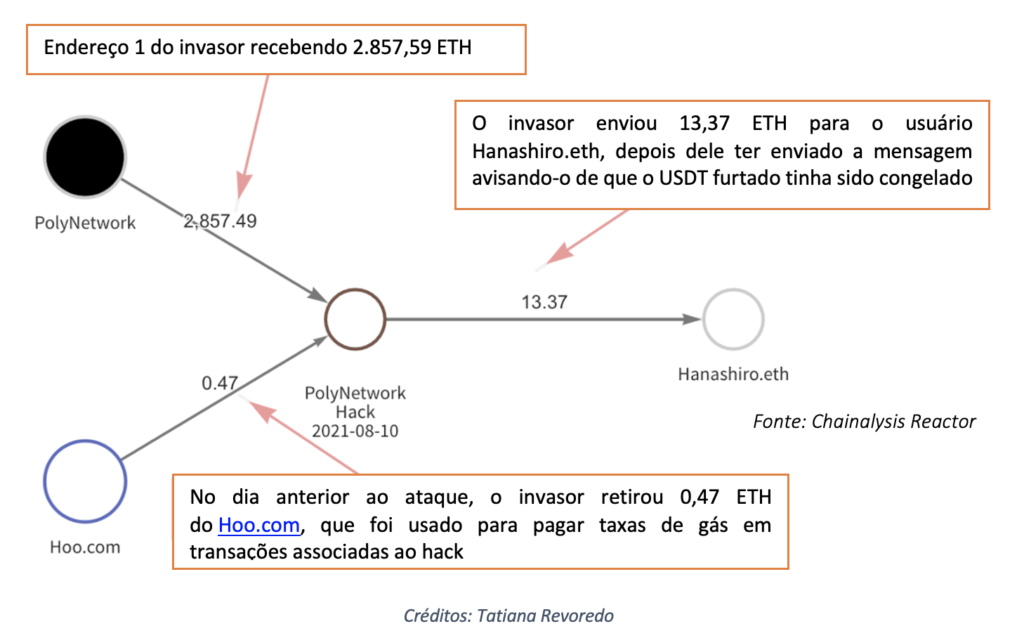

Analisando movimentos iniciais do cibercriminoso no protocolo invadido, podemos ver no gráfico abaixo o endereço 1 do invasor recebendo 2.857,59 ETH – no valor de US$ 274.461.628,15 – da Poly Network no furto inicial.

Da imagem acima, extrai-se que no dia anterior ao ataque, o invasor retirou 0,47 ETH do Hoo.com, que foi usado para pagar taxas de gás em transações associadas ao hack. Além disso, enviou 13,37 ETH para um usuário conhecido como Hanashiro.eth, após ele ter enviado uma transação Ether para o invasor com uma mensagem avisando-o de que o USDT furtado da Poly Network tinha sido congelado.

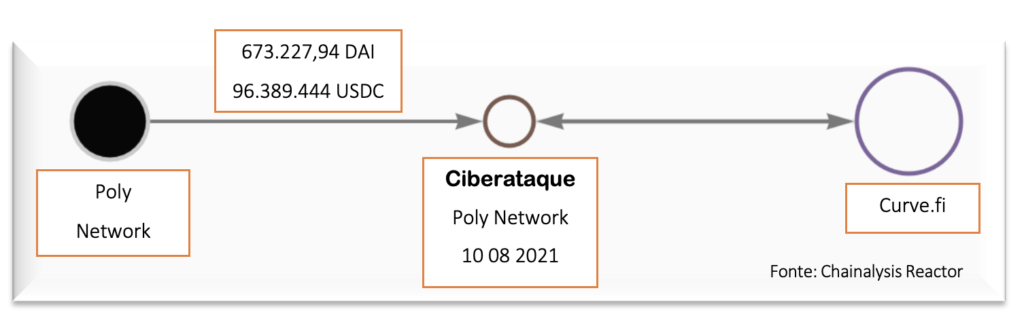

Os movimentos dos fundos demonstram que o objetivo do invasor era trocar suas participações de um stablecoin centralizado, USDC, por um descentralizado como o DAI, a fim de diminuir as chances dos fundos serem congelados.

Tal fica bem claro após o invasor enviar a quantidade total de 673.227 DAI e 96.389.444 USDC da Poly Network para o protocolo Curve DeFi a fim de cunhar 95.269.796 tokens 3CRV. Veja abaixo:

Em uma hora, o invasor queimou os tokens 3CRV para receber 96.942.061 DAI.

Daí, ao contrário do divulgado, a motivação não foi apenas “diversão”, pois o cibercriminoso tinha a real intenção de evitar que os fundos fossem congelados. Sua motivação foi, na verdade, financeira.

É mais difícil furtar criptomoedas em grande escala

Coincidentemente, os fundos furtados começaram a ser devolvidos depois que a Slowmist, empresa de segurança de criptomoedas, dizer ter identificado a caixa de correio do invasor, seu endereço IP e suas impressões digitais do dispositivo, sugerindo que eles estavam perto de identificá-lo.

Desde então, os fundos começaram a ser enviados de volta para três endereços da Poly Network:

- 0x71Fb9dB587F6d47Ac8192Cd76110E05B8fd2142f

- 0xEEBb0c4a5017bEd8079B88F35528eF2c722b31fc

- 0xA4b291Ed1220310d3120f515B5B7AccaecD66F17

O invasor se comunicou com a Poly Network via nota de transação Ether (Ether transaction note) durante este processo, expressando sua intenção de começar devolvendo altcoins e perguntando se seu USDT roubado poderia ser desbloqueado em troca da devolução de USDC roubado. E até 12 de agosto de 2021, o invasor já havia devolvido mais da metade dos fundos.

O hack da Poly Network e a subsequente devolução dos fundos demonstram ser mais difícil furtar criptomoedas em grande escala.

O efeito da transparência inerente dos blockchains nos ciberataques de criptomoedas

A primeira vista pode parecer uma contradição a afirmativa de que é mais difícil furtar criptomoedas, dado que esse hack de R$ 3 bilhões representa o maior hack DeFi de todos os tempos, além do rápido crescimento do ecossistema DeFi ser “particularmente vulnerável” a hacks.

Contudo, os cibercriminosos têm maior dificuldade de se safar do furto de criptomoedas que no furto de fundos fiduciários. E tal se deve em parte à transparência inerente dos blockchains.

Enquanto a moeda fiduciária obtida criminalmente pode ser movida através de contas bancárias duvidosas, com as autoridades contando com intimações e cooperação de instituições financeiras para rastrear seu caminho, qualquer pessoa no mundo pode visualizar as transações de criptomoedas feitas em blockchains públicos.

Perspectivas

Em poucos minutos após o hack, o Twitter estava em chamas com atualizações de inúmeros operadores da indústria cripto, repórteres e detetives anônimos rastreando a movimentação de fundos do invasor.

Teria sido virtualmente impossível para o invasor mover os fundos para qualquer lugar sem que alguém o transmitisse.

Com a transparência inerente dos blockchains sob olhos de todo o ecossistema blockchain-cripto, como qualquer cibercriminoso poderia escapar com uma grande quantidade de fundos cripto subtraídos?

Isenção de responsabilidade

Todas as informações contidas em nosso site são publicadas de boa fé e apenas para fins de informação geral. Qualquer ação que o leitor tome com base nas informações contidas em nosso site é por sua própria conta e risco.