Uma descoberta da Cado Security desmistificou a crença de que os sistemas macOS são imunes a malwares. Um novo malware como serviço (MaaS) chamado “Cthulhu Stealer” visa usuários de macOS e pode roubar criptomoedas de carteiras como a Metamask.

O surgimento do Cthulhu Stealer indica que nenhum sistema está completamente seguro contra ameaças cibernéticas.

Metamask e carteiras em risco com novo malware

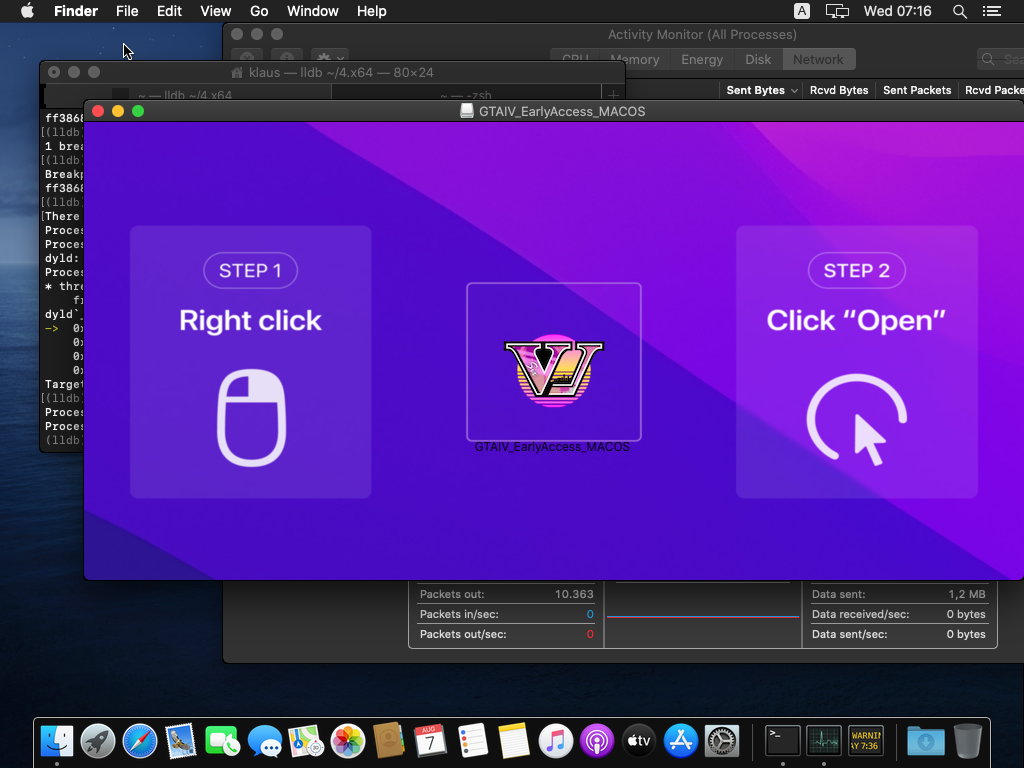

O Cthulhu Stealer se disfarça como aplicativos legítimos, como CleanMyMac e Adobe GenP, e software que alega ser um lançamento antecipado do jogo “Grand Theft Auto VI.”

Uma vez que o usuário monta o arquivo DMG malicioso, ele é solicitado a inserir as senhas do sistema e da MetaMask. Esse engano, entretanto, é apenas o começo.

Leia mais: Sofri um golpe, e agora? Como agir em casos de fraude

Após a inserção das credenciais, o malware utiliza o osascript, uma ferramenta do macOS, para extrair senhas do Keychain do sistema. Esses dados, incluindo detalhes de carteiras cripto como MetaMask, Coinbase e Binance, são compilados em um arquivo zip.

Assim, esse arquivo, identificado pelo código do país do usuário e pelo horário do ataque, contém as informações roubadas.

O Cthulhu Stealer também rouba dados de outras plataformas, incluindo, por exemplo:

- Carteiras de extensões do Chrome

- Informações de usuários do Minecraft

- Carteira Wasabi

- Senhas do Keychain

- Senhas do SafeStorage

- Dados de jogos, cache e log do Battlenet

- Cookies do Firefox

- Carteira Daedalus

- Carteira Electrum

- Carteira Atomic

- Carteira Harmony

- Carteira Electrum

- Carteira Enjin

- Carteira Hoo

- Carteira Dapper

- Carteira Coinomi

- Carteira Trust

- Carteira Blockchain

- Carteira XDeFi

- Cookies de navegadores

- Informações da conta Telegram Tdata

Além disso, o Cthulhu Stealer coleta informações detalhadas do sistema, como endereço IP, nome do sistema e versão do OS. Em seguida, envia esses dados para um servidor de comando e controle (C2), permitindo que os atacantes refinem suas estratégias.

Golpistas Cobram US$ 500/Mês pelo Cthulhu Stealer

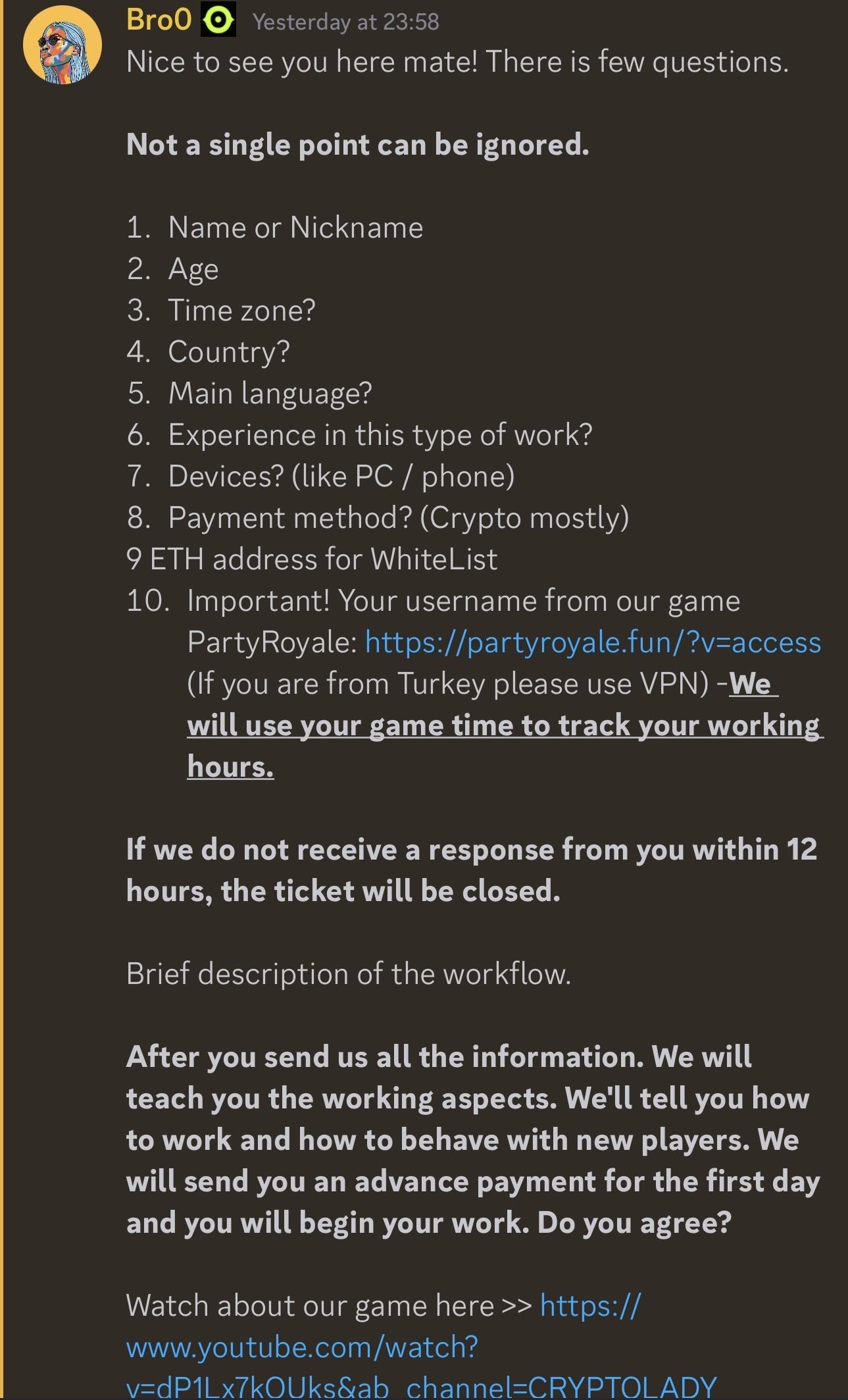

Golpistas usam várias estratégias para atrair as vítimas a instalar o malware. Por exemplo, nas redes sociais, alguns se passam por empregadores que oferecem empregos que exigem o download de software para rastrear horas de trabalho. Essas ofertas vêm com um senso de urgência, pressionando a vítima em potencial a baixar o aplicativo rapidamente.

Os desenvolvedores e afiliados por trás do Cthulhu Stealer, conhecidos como Equipe Cthulhu, usam o Telegram para gerenciar suas operações.

“O stealer parece estar sendo alugado para indivíduos por US$ 500/mês, com o desenvolvedor principal pagando um percentual dos ganhos aos afiliados com base em sua implantação. Cada afiliado do stealer é responsável pela implantação do malware. A Cado encontrou o Cthulhu stealer sendo vendido em dois mercados de malware bem conhecidos, que são usados para comunicação, arbitragem e publicidade do stealer, juntamente com o Telegram,” a Cado informou aos leitores.

Assim, para se protegerem, os usuários devem instalar softwares antivírus de confiança que sejam especificamente projetados para macOS. Em seguida, eles também devem ter cautela com oportunidades de emprego que exigem downloads imediatos de software.

Atualizações regulares de software podem reduzir ainda mais o risco de infecções por malware.