Um novo golpe de criptomoedas em carteiras frias está sendo aplicado na América Latina, Europa e EUA. O ataque é dividido em cinco estágios para driblar a identificação da fraude pelas soluções de segurança existentes.

O alerta é da empresa global de cibersegurança e privacidade digital, Kaspersky. A principal preocupação é que a fraude chegou as carteiras físicas desconectadas da internet, que teoricamente são mais seguras do que carteiras online.

Leia mais: Sofri um golpe, e agora? Como agir em casos de fraude

SponsoredComo funciona o golpe

O ataque é dividido em cinco estágios com objetivo de dificultar o acesso à farsa.

“O golpe utiliza o DoubleFinger para baixar arquivos maliciosos no sistema infectado, o programa ladrão GreetingGhoul para roubar credenciais e o trojan de acesso remoto Remcos (RAT) para ter controle do dispositivo infectado”, detalha o relatório da Kaspersky.

Conforme a investigação, a invasão começa quando a vítima abre um arquivo PIF malicioso anexo em um e-mail, que irá infectar o computador com a praga do DoubleFinger.

Esse programa será responsável por completar o processo de infecção – que está dividido em cinco estágios. Os detalhes de cada estágio estão disponíveis no blog técnico Securelist.

Passo a passo

– Nos dois primeiros estágios, códigos não maliciosos são baixados: primeiro em uma imagem PNG legítima e o segundo em um arquivo legítimo pertencente ao Java. Separados esses códigos não possuem ação maliciosa.

– Na terceira, é usada a técnica de esteganografia – que é a leitura de códigos em imagens legítimas, para decifrar um código. Ao final, nessa etapa se junta os códigos baixados nas etapas anteriores para completar a infecção.

– Já na quarta etapa, o malware executará um processo legítimo na memória do computador (técnica fileless). Neste momento, o malware faz uma cópia do processo e adiciona o código malicioso compilado na etapa 3. Dessa forma, os dois processos ficam salvos na memória: o limpo e o malicioso.

Sponsored SponsoredNa última fase, outra imagem é baixada, mas este arquivo é o programa ladrão GreetingGhoul. Uma vez no sistema, este arquivo .PNG é renomeado para a extensão .exe (um arquivo executável). E a infecção é finalizada.

Segundo os analistas da Kaspersky o programa ladrão GreetingGhoul é o destaque desses golpes, pois ele conta com dois componentes.

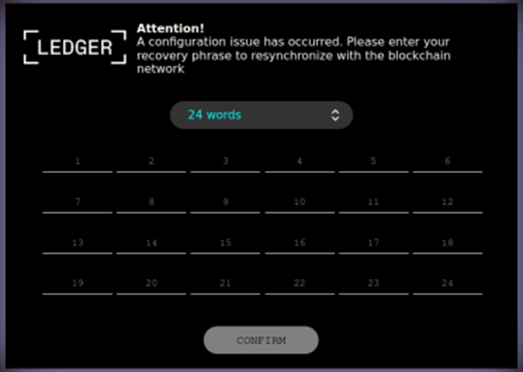

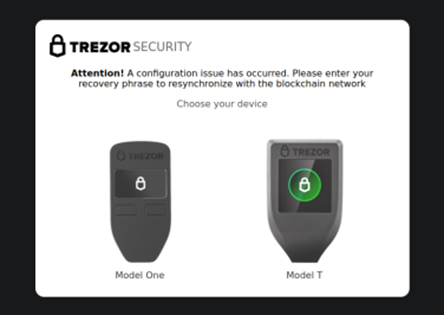

“O primeiro serve para detectar se há aplicativos de carteiras digitais de criptomoedas instalados na máquina infectada. Uma vez detectado os alvos, o segundo módulo cria telas que ficarão sobrepostas à janela do aplicativo da carteira para roubar as credenciais, frases de recuperação e chaves dos ativos digitais.”, explica a análise da Kaspersky.

Além do ladrão GreetingGhoul, a descoberta encontrou amostras DoubleFinger que baixaram o Remcos RAT – um programa de acesso remoto (RAT) comercial e frequentemente usado por cibercriminosos em ataques direcionados contra empresas e organizações.

SponsoredNeste caso, o grupo usa esse recurso para burlar os apps de carteira digitais que funcionam apenas em computadores previamente autorizados, pois os atacantes realizam o acesso remoto a esses dispositivos autorizados e efetuam as fraudes neles.

O diretor da Equipe Global de Pesquisa e Análise da Kaspersky para a América Latina, Fabio Assolini, demonstra preocupação com o método usado pelos golpistas:

“O que mais chama atenção desse novo golpe é a capacidade de roubar criptomoedas em carteiras “físicas”. No geral as cold wallets ou hardware wallets são opções bem mais seguras que as carteiras digitais comuns.”

Portanto, Assolini recomenda maior atenção e cautela aos investidores frente as novas e sofistcadas tecnicas de golpes:

“Outra coisa que este golpe deixa claro é o grande interesse dos criminosos em ativos digitais, então quem quer investir nessa modalidade precisa ficar alerta, implementar medidas de segurança mais fortes e se manter informado sobre novos golpes e como evitá-los, pois fraudes sofisticadas como esta continuarão aparecendo”.

Sponsored SponsoredÉ possível se manter seguro?

Não clique em links que você não conhece. Cheque, cheque e sempre recheque as informações.

Se mesmo assim ainda tem dúvidas, procure sites oficiais e reconhecidos, pessoas que usem ou conheçam alguém que usem e na dúvida: NÃO clique e NÃO compre.

Procure empresas que tenham um histórico, sejam idôneas e as mais conhecidas no mercado. Visite o site do fabricante e de revendedores autorizados dos produtos que você tem dúvidas.

Outra dica preciosa é que você nunca deve preencher sua frase de recuperação (recovery seed) no computador. O fabricante da hardwallet nunca pedirá isso.

Quando adquirir uma hardwallet confira na hora da compra se há qualquer tipo de adulteração, como arranhões, cola ou componentes incompatíveis.

Verifique o firmware: sempre verifique se o firmware na hardware wallet é legítimo e está atualizado. Isso pode ser feito verificando o site do fabricante para obter a versão mais recente.

Proteja sua seed frase: ao configurar a hardware wallet, armazene com segurança sua frase-semente.

Use uma senha forte: se sua hardware wallet permitir uma senha, use uma combinação forte e exclusiva. Evite usar senhas fáceis de adivinhar ou reutilizar senhas de outras contas.

- Não entendeu algum termo do universo Web3? Confira no nosso Glossário!

- Quer se manter atualizado em tudo o que é relevante no mundo cripto? O BeInCrypto tem uma comunidade no Telegram em que você pode ler em primeira mão as notícias relevantes e conversar com outros entusiastas em criptomoedas. Confira!

- Você também pode se juntar a nossas comunidades no Twitter (X), Instagram e Facebook.